Мы разместили этот текст в блоге Яндекса 6 марта 2012 года. С тех пор злоумышленников в интернете не стало меньше, но и мы не сидели сложа руки. За прошедшие полтора года мы добавили в наши сервисы и продукты больше средств обеспечения безопасности и дополнили этот текст новой полезной информацией.

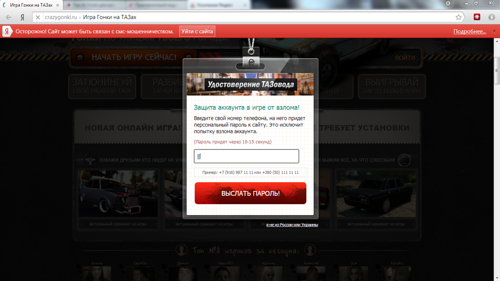

Пользователи жалуются нам на объявления, в которых им якобы от имени Яндекса предлагают деньги в подарок. При этом человека просят ввести номер мобильного, а затем — код активации из полученного смс-сообщения. Если пользователь так и поступает, то, сам того не ведая, подключает платную смс-подписку. Ему начинают присылать смс, например, с прогнозом погоды, и каждый день списывают за это деньги с его мобильного счета. Вот как может выглядеть такое объявление:

Хотим предупредить, что мы не имеем отношения к подобным объявлениям, даже если они появляются на фоне Яндекса. Мошенники намеренно подделывают веб-страницы под известные сайты, которым люди доверяют. Они используют имя не только Яндекса, но и других популярных сервисов — например, ВКонтакте или Одноклассники. Помимо обещаний, в ход идут угрозы и предупреждения — например, «Ваш аккаунт взломан», «Антивирус устарел. Срочно обновите». Будьте внимательны и не попадайтесь на уловки злоумышленников.

Иногда злоумышленники заманивают пользователя на свой сайт броскими рекламными баннерами вроде «Узнай дату своей смерти! Если не боишься, ЖМИ!» или «Как сбросить 15 кг за две недели? Супердиета!». Обычно после клика на такой баннер пользователь попадает на созданный злоумышленниками сайт, где ему предлагают ввести свой номер телефона. Причины могут быть разные — например, часто пользователя просят доказать, что он не робот. Результат всегда один — со счёта списываются деньги.

Если в интернете вас просят сообщить номер телефона или другую личную информацию, разберитесь, кто именно просит. Часто злоумышленники выманивают у доверчивых пользователей не только номера телефонов, но и пароли от аккаунтов в социальных сетях или данные банковских карт. Для этого используются фишинговые письма и сайты. О том, как избежать кражи ваших личных данных и распознать обман, читайте в нашем материале о фишинге.

Будьте внимательны и не попадайтесь на уловки злоумышленников.

Если вы уже попались:

1. Прежде всего, отключите смс-подписку. Как это сделать, можно узнать у вашего сотового оператора — на сайте или позвонив в его службу поддержки. Вы можете также сообщить оператору о факте мошенничества и попросить вернуть деньги за услугу, которую вам навязали обманом. Ниже вы найдете ссылки на соответствующие разделы сайтов крупнейших операторов.

2. Проверьте свой компьютер с помощью антивируса. Мы рекомендуем использовать, например, бесплатную Яндекс-версию антивируса Касперского или антивирусные программы из списка на этой странице. После этого на всякий случай можно еще проверить, не подменил ли вирус DNS-адрес на компьютере или записи в файле hosts (в случае подмены браузер может открывать не тот сайт, который вам нужен). Если вы в этом не разбираетесь, попросите кого-нибудь из знакомых.

Как защититься от смс-мошенничества и других угроз

Средства защиты от разного вида угроз встроены во многие сервисы и продукты Яндекса. Например, Яндекс.Браузер определяет сайты с смс-мошенничеством, о котором мы писали выше, и предупреждает пользователя о них с помощью специальной плашки. Если вы пользуетесь другим браузером, вам может пригодиться расширение Элементы, которое тоже умеет предупреждать о неблагонадёжных страницах.

Иногда достаточно просто открыть сайт, чтобы заразить свой компьютер вирусом. При попытке перехода на такой сайт в Яндекс.Браузере или в браузере с установленными Элементами пользователь видит предупреждение о его опасности. Оно означает, что сайт может быть заражён вирусом или содержать вредоносный код.

Кроме того, Яндекс умеет определять фишинговые и заражённые сайты ещё до того, как вы их открыли, и предупреждает об их потенциальной опасности прямо на странице результатов поиска.

Мы уже говорили о том, что злоумышленники пользуются названиями популярных сервисов, чтобы ввести пользователя в заблуждение. Иногда они копируют в том числе и адрес ресурса. Например, адрес Яндекса — yandex.ru, а вот yandex.ch.tf или yandex.12391.ru— это подделка под Яндекс. Расширение Элементы умеет определять такие подделки и предупреждает о них.

Наверняка вы видели на сайтах назойливые баннеры, которые перемещаются при прокрутке страницы и закрывают содержимое сайта. Часто эти баннеры ведут на вредоносные сайты, а при попытке закрыть их открывают новое окно с рекламой. Яндекс определяет такие сайты и ограничивает их показы странице результатов поиска, чтобы свести к минимуму риск заражения вашего компьютера.

В качестве комплексного инструмента обеспечения безопасности вашего компьютера можно использовать Яндекс.DNS. Это фильтр, который позволяет легко защититься от вирусов и злоумышленников в интернете. Настроить Яндекс.DNS может любой — подробную инструкцию можно найти на странице сервиса. Яндекс.DNS особенно полезен для того, чтобы уберечь детей от нежелательного контента или неопытных пользователей от мошенников.

Надёжные, правильно настроенные программы и оборудование — залог вашей безопасности в интернете. Однако не следует забывать о главном — будьте внимательны. Старайтесь критично относиться к заманчивым или пугающим объявлениям, которые вы встречаете в сети, и всегда проверяйте, на каких сайтах вы вводите свои личные данные и кому их сообщаете. Кроме того, расскажите о популярных способах кражи личных данных своим близким, особенно детям и людям старшего поколения, которые плохо ориентируются в интернете. Чем больше людей будут в курсе, тем меньше достанется мошенникам.

Команда безопасного поиска Яндекса